Die schönen Sonnentage neigen sich langsam dem Ende und schon sehen wir dem nächsten Unheil entgegen. Die Sicherheits-Experten von Palo Alto haben eine neue bösartige Malware entdeckt, die es offensichtlich in sich hat. Der Alptraum heißt XBASH und hat u.a. die Fähigkeiten eines Ransomware-Trojaners und eines Krypto-Miners mit an Board.

Die schönen Sonnentage neigen sich langsam dem Ende und schon sehen wir dem nächsten Unheil entgegen. Die Sicherheits-Experten von Palo Alto haben eine neue bösartige Malware entdeckt, die es offensichtlich in sich hat. Der Alptraum heißt XBASH und hat u.a. die Fähigkeiten eines Ransomware-Trojaners und eines Krypto-Miners mit an Board.

Über Botnet-Funktionalitäten verbreitet sich die Malware XBASH wurmartig und hat es gezielt auf die Linux- und Windows-Serversysteme abgesehen, mit dem klaren Auftrag zum Löschen.

Die Experten von Palo Alto geben in ihrem Blogbeitrag an, dass in der heutigen Zeit multifunktionale Malware nichts Ungewöhnliches mehr ist. So versuchen z.B. Krypto-Miner gleichzeitig unsere Bankdaten und Passwörter zu stehlen. Aber sie geben selbst zu, dass XBASH etwas ganz Besonderes ist und sich äußerst clever über angeschlosse Netzwerke verbreitet.

Hauptsächlich setzt XBASH seine bösartigen Ransomware- und Botnetfähigkeiten auf Linux-Servern ein. Zudem haben Untersuchungen gezeigt, dass die Malware klare Anweisungen zum Löschen installierter Datenbanken hat. Auf Windows-Servern beweist die Malware ihre Talente durch die Installation eines Krypto-Miners. Darüber hinaus werden diverse Sicherheitslücken in Hadoop-, Redis- und ActiveMQ-Diensten genutzt und die verschiedenen Dienste mit Brute-Force-Attacken befeuert.

Ransomware Funktionalität erzwingt Lösegeld

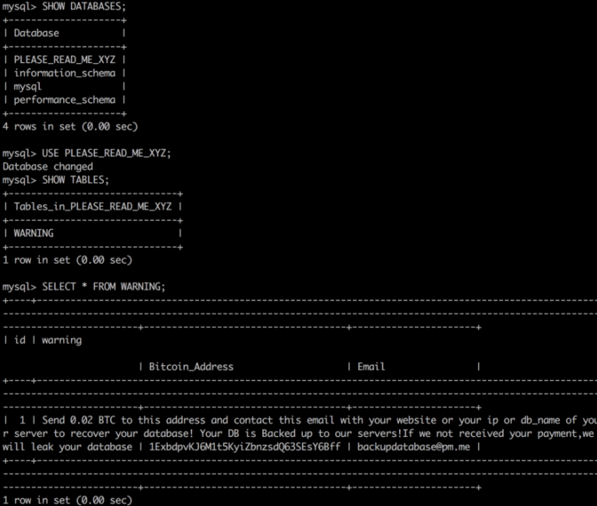

Sobald die Malware einen Linux-Server kompromittiert hat, geht es auch schon los. Im Hintergrund werden schlecht geschützte Datenbanken mit keinem oder schwachem Passwort gesucht und gelöscht und eine neue Datenbank mit dem Titel “PLEASE_READ_ME_XYZ” erstellt. Darüber hinaus wird in der WARNING-Tabelle der neuen Datenbank (Bild) eine Lösegeldforderung der Kriminellen hinterlegt. So werden die Opfer für die Wiederherstellung der Daten zu einer Zahlung von 0,02 Bitcoin (ca. 106,82 Euro) an die von den Angreifer hinterlegte Adresse aufgefordert, andernfalls sollen die Inhalte im Internet veröffentlicht werden.

Angst und Einschüchterung ist die Motivation der Kriminellen: Wir von Botfrei schließen uns der Meinung des BSI, dem BKA und der Polizeibehörden an und raten dringend davon ab, Lösegeld an die Cyberkriminellen zu bezahlen!

Unerkannt zum Ziel

Xbash ist in der Programmiersprache Python entwickelt und in das Format “Portable Executable” (PE) konvertiert. Diese Taktik hat mehrere Vorteile, um unerkannt auf den Systemen zu agieren und die Installation und Ausführung auf einer Vielzahl von Linux-Instanzen sicherzustellen. Laut den Experten befindet sich XBASH mit “eingeschränkten” Funktionen derzeit noch in einem Versuchsstadium. Damit zukünftig die Kassen der Kriminellen ordentlich klingeln, können wir also von der Malware XBASH noch Einiges erwarten.

Unternehmen können sich gegen Xbash schützen (Palo Alto)

- Verwenden von starken, nicht standardmäßigen Kennwörtern

- Halten Sie sich über Sicherheitsupdates auf dem Laufenden

- Implementieren der Endpunktsicherheit auf Microsoft Windows- und Linux-Systemen

- Verhindern des Zugriffs auf unbekannte Hosts im Internet (um den Zugriff auf Befehls- und Kontrollserver zu verhindern)

- Implementierung und Wartung von rigorosen und effektiven Sicherungs- und Wiederherstellungsprozessen und -prozeduren.

Maßnahmen, die getroffen werden können, bevor Ransomware den Rechner infiziert.

- Wichtiger denn je, machen Sie regelmäßig Backups von Ihren wichtigen Daten und bewahren Sie diese getrennt vom Rechner auf. Schauen Sie sich dazu Clonezilla an, oder lesen Sie hier, wie Dateien über Windows gesichert werden können>>

- Deaktivieren Sie Macros in Office, laden Sie Dokumente nur aus vertrauenswürdigen Quellen! Gut zu Wissen: Macro-Infektionen sind in alternativen Office-Anwendungen wie Libre-Office nicht funktionsfähig.

- Überprüfen Sie Ihren Rechner mit unseren kostenfreien EU-Cleanern>>

- Schützen Sie Ihren Computer vor einer Infektion, indem Sie das System immer “up-to-date” halten! Spielen Sie zeitnah Anti-Viren- und Sicherheits-Patches ein.

- Seien Sie kritisch beim Öffnen von unbekannten E-Mails. Klicken Sie nicht auf integrierte Links, bzw. öffnen Sie niemals unbekannte Anhänge.

- Arbeiten Sie immer noch am Computer mit Admin-Rechten? Ändern Sie die Berechtigungen beim täglichen Arbeiten auf ein Mindestmaß und richten Sie die Benutzerkontensteuerung (UAC) für ausführbare Programme ein.

- Verwenden Sie unbedingt eine professionelle Anti-Viren-Software, auch auf einem Mac

Bild:pixabay.com