Heute ist historischer “Happy Valentine´s Day” und wie üblich hat Microsoft am gestrigen Dienstagabend sein monatliches Sicherheitsupdate für den Februar 2018 veröffentlicht.

Heute ist historischer “Happy Valentine´s Day” und wie üblich hat Microsoft am gestrigen Dienstagabend sein monatliches Sicherheitsupdate für den Februar 2018 veröffentlicht.

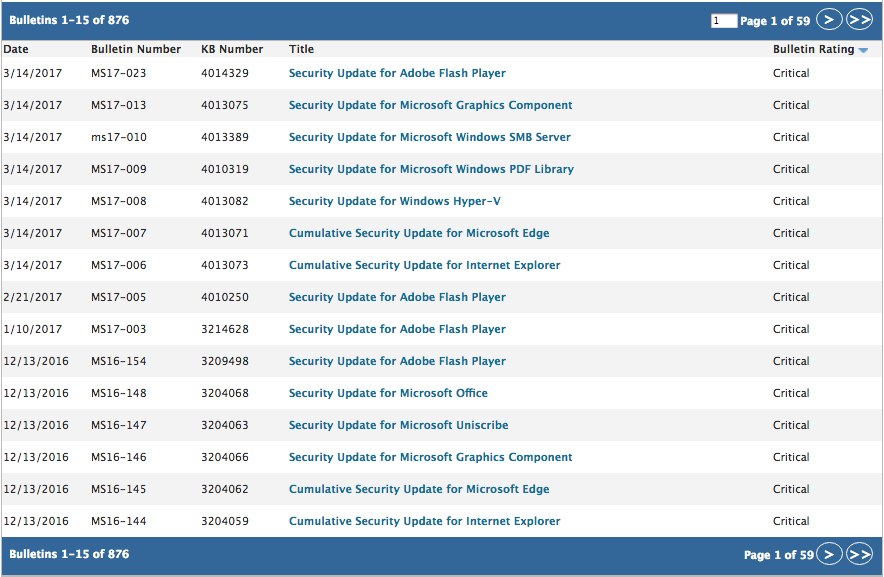

Insgesamt werden 50 gelistete Schwachstellen in den Windows-Betriebssystemen, Webbrowsern, Microsoft Office-Diensten und Web-Apps, ChakraCore-JavaScript-Engine und dem Flash Player Plugin gefixt. Zusätzlich werden Patches für die Schwachstellen Meltdown und Spectre ausgerollt.

Vierzehn der Sicherheitsupdates werden als kritisch aufgeführt, 34 werden als wichtig und zwei von ihnen werden als moderat eingestuft.

Die kritischsten Sicherheitslücken befinden sich in der Skript-Engine von Internet Explorer 11 und Edge. Dabei reicht es schon aus, eine bösartige oder gehackte Webseite zu besuchen bzw. eine infizierte Werbung zu sehen um beliebigen Code auf dem System zur Ausführung zu bringen. Weiterhin machen auch Sicherheitslücken in Microsoft Office und Outlook die Ausführung von Schadcode möglich. Darüber hinaus gibt es mehrere Sicherheits-Anfälligkeiten im Windows-Kernel, Microsoft Office und Windows Embedded Opentype (EOT) Font-Engine, die es Angreifern ermöglichen, auf der Maschine Fuß zu fassen, um Berechtigungen auf Systemebene zu erhalten.

Schwerwiegende Sicherheitslücken in Outlook

Einer der schwerwiegendsten Fehler ist die Sicherheitsanfälligkeit durch Speicherbeschädigung (CVE-2018-0852) in Microsoft Outlook, die dazu genutzt werden kann, Remotecodeausführung auf den Zielcomputern auszuführen. Um die Sicherheitslücke auszunutzen muss der Angreifer den Benutzer dazu verleiten, eine manipulierte Nachrichtenanlage zu öffnen bzw. im Outlook-Vorschaufenster anzuzeigen. Dabei wird eingebetteter willkürlicher Schadcode ausgeführt, der das System des Benutzers kompromittiert bzw. infiziert. Laut den Experten ist hierbei beängstigend, dass bereits der Vorschaubereich im E-Mail-Client als Angriffsvektor ausreicht.

Eine weitere wichtig eingestufte Schwachstelle behandelt die Rechteweiterleitung in Outlook (CVE-2018-0850). Dabei wird Outlook gezwungen, einen Nachrichtenspeicher über SMB von einem lokalen oder Remote-Server zu laden. Alleine durch das Senden einer von Kriminellen manipulierten Nachricht kann beim Empfänger der Fehler im Nachrichtenspeicher von Outlook ausgenutzt werden. Ohne dass der Empfänger die Mail öffnet, kann das System angegriffen werden.

Microsoft erklärt in seinem Advisory: “Dieses Update behebt die Sicherheitsanfälligkeit, indem sichergestellt wird, dass Office eingehende E-Mail-Formatierungen vor der Verarbeitung von Nachrichteninhalten vollständig überprüft.”

Geschlossene Sicherheitslücken in den Browsern:

- Kritische Microsoft Edge-Sicherheitsanfälligkeit: Durch fehlerhafte Objekt-Verarbeitung (CVE-2018-0763) im Edge werden Informationen offengelegt. Ein Angreifer kann diese Sicherheitsanfälligkeit ausnutzen, um erfolgreich vertrauliche Informationen zu erhalten, die die Maschine des Opfers weiter gefährden.

- Zu den weiteren kritischen Problemen gehören mehrere Sicherheitslecks in der Scripting Engine-Speicherkorruption in Microsoft Edge, die im Kontext des aktuellen Benutzers zur Remotecode-Ausführung ausgenutzt werden könnten.

- Ein als wichtig eingestufter Sicherheitsfehler im Edge-Browser (CVE-2018-0839) ist eine Sicherheitsanfälligkeit durch die Offenlegung von Informationen, die aufgrund der ungeeigneten Behandlung von Objekten im Speicher durch Microsoft Edge besteht.

- Der Internet Explorer erhielt einen Patch, um eine Sicherheitslücke bei der Offenlegung von Informationen (CVE-2018-0847) zu schließen. Dabei es möglich über VBScript manipulierte Webseiten gespeicherte Informationen aus dem Speicher abzurufen.

![]()

Bereits gepatcht: Obwohl der Februar-Pachday eigentlich keine Zero-Day-Fehler behandelt, wurde trotzdem kurz vor dem Februar-Patchday eine Sicherheitslücke im Microsoft Browser Edge (CVE-2018-0771) öffentlich. Bei der Sicherheitslücke handelt es sich um Fehler in der Same-Origin Policy (SOP) – dem Sicherheitselement in allen modernen Browsern und Webanwendungen. Die Same Origin Policy soll verhindern, dass in Formulare eingegebene Daten oder Cookies in Händen vom Kriminellen geraten. Laut Microsoft wurde bislang diese Sicherheitslücke noch nicht ausgenutzt.

Tipp: Zeitnahes Updaten der Systeme wird empfohlen!

Bitte beachten Sie: Die Updates stehen seit Dienstagabend zum Download für alle gängigen Systeme bereit. Wir empfehlen, die Systeme umgehend zu aktualisieren und die von Microsoft bereitgestellten Updates zu installieren. Die monatlichen Updates von Microsoft werden in der Regel automatisch vom Betriebssystem installiert, sofern die automatische Update-Funktion aktiviert ist und eine Internetverbindung besteht. Manuell können Sie einzelne Patches über den Security Update Guide beziehen. Derzeit sind keine Probleme mit den Updates bekannt.