Das Security Unternehmen Link11 berichtet derzeit über massive DDoS-Angriffe, bei denen der Memcached-Server quasi als “Verstärker” missbraucht wird, um Ziele zu Attackieren.

Das Security Unternehmen Link11 berichtet derzeit über massive DDoS-Angriffe, bei denen der Memcached-Server quasi als “Verstärker” missbraucht wird, um Ziele zu Attackieren.

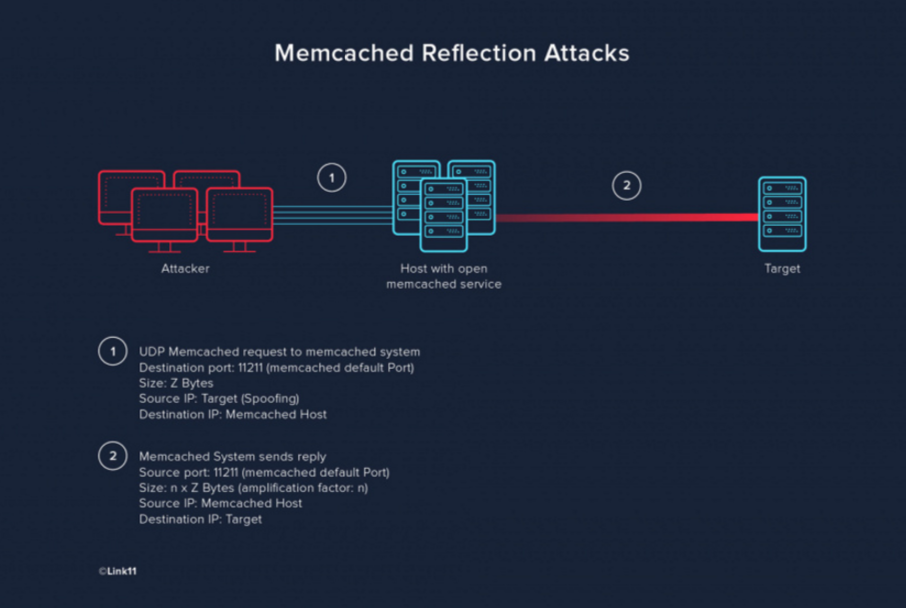

Bereits Ende Februar haben die Experten von Link11 eine bislang unbekannte DDoS-Angriffstechnik mit Namen “Memcached Reflection” entdeckt, die sich die Performance von öffentlich erreichbaren Memcached-Servern zunutze machen.

Die verwundbaren “Memcached-Server” stehen überall auf der Welt, mit höherer Konzentration in Nordamerika und Europa.

Diese Art von DDoS-Angriffen sind möglich, weil die Entwickler von Memcached die Unterstützung für das UDP-Protokoll in ihrem Produkt implementiert haben. Kritisch ist dabei, dass in der Standardkonfiguration des Memcached-Servers der UDP-Port 11211 für externe Verbindungen verfügbar ist. Wenn der Port nicht über die Firewall geschützt ist, kann dieser von Kriminellen für DDoS-Angriffe missbraucht werden.

Was ist ein Memcached-Server? Memcached ist eine Open-Source-Software, die viele Organisationen auf ihren Servern installieren und die zur Beschleunigung dynamischer Webanwendungen durch Entlastung der Datenbank gedacht ist. Die Software ist einfach aber leistungsstark, fördert eine schnelle Bereitstellung von Informationen und löst viele Probleme, welche mit großen Datencaches verbunden sind. Seine API ist für die meisten gängigen Programmiersprachen verfügbar. Eigentlich ist der Einsatz eines Memchached-Servers hinter Firewalls und Unternehmens-LANs konzipiert. Viele Unternehmen haben jedoch Memcached-Hosts über das öffentliche Internet für den kompletten Zugriff freigegeben. Angreifer müssen lediglich nach diesen Hosts suchen und diese dann verwenden, um DDoS-Datenverkehr mit hohem Volumen an die Opfer zu leiten.

Link11: Mit freiem Zugriff auf Port 11211 über UDP und TCP können Dritte problemlos auf Daten in den entsprechenden Caches zugreifen und diese sogar modifizieren.

Memcache-Verstärkungsfaktor: Wie schon geschrieben, wird der Memcached-Server für die DDoS-Attacken als eine Art Verstärker genutzt, so spricht Cloudflare davon, dass DDoS-Attacken einen Verstärkungsfaktoren bis zu 51.200 aufweisen. Dabei wurden kürzlich DDoS-Angriffe auf Cloudflare beobachtet, bei denen Angreifer kleine 15-Byte-Pakete schickten und der Memcache-Server im Gegenzug mit 750-kB-Paketen antwortete. Dabei haben die Angriffe die Bandbreite von 100 Gbps längst überschritten. Mit Spitzen zum Teil von über 400 Gbps wurden Ziele über mehrere Tage lang angegriffen, die Angriffe dauerten im Schnitt bis zu 10 Minuten.

Was können Betreiber von Memcache-Servern tun?

Laut “Shodan” sind derzeit über 100.000 Server mit Port 11211 / udp weltweit geöffnet. Wird Memcached in Version 1.2.7 oder höher mit Standardeinstellungen verwendet, ist der Port unabsichtlich nach außen freigegeben. Die Sicherheitsexperten empfehlen den externen Zugriff zu deaktivieren bzw. diese Server in privaten Netzwerken hinter Firewalls zu platzieren.

Für Administratoren und Experten stellt das Bundesamt für Sicherheit in der Informationstechnik (BSI) weitere Informationen zum Memcached-Server bereit.

[su_note note_color=”#e5e2e1″ text_color=”#000000″ radius=”0″]

Offene Ports beim Memcached-Server über die Konsole ermitteln:

TCP

Um zu überprüfen, ob ein Memcached-Server per TCP offen aus dem Internet erreichbar ist, kann das Programm ‘netcat’ wie folgt verwendet werden:

$ echo “stats” | netcat 192.168.45.67 11211

UDP

Um zu überprüfen, ob ein Memcached-Server per UDP offen aus dem Internet erreichbar ist, kann das Programm ‘netcat’ wie folgt verwendet werden:

$ echo -en “\x00\x00\x00\x00\x00\x01\x00\x00stats\r\n” | netcat -u 192.168.45.67 11211

[/su_note]