Die Ransomware “Ordinypt” hat es hauptsächlich auf Mitarbeiter von Personalabteilungen abgesehen. Es gibt die üblichen Lösegeldforderungen und eine scheinbare Verschlüsselung. Doch die Daten können nicht wiederhergestellt werden.

Die Ransomware “Ordinypt” hat es hauptsächlich auf Mitarbeiter von Personalabteilungen abgesehen. Es gibt die üblichen Lösegeldforderungen und eine scheinbare Verschlüsselung. Doch die Daten können nicht wiederhergestellt werden.

In der letzten Woche wurde von den Experten von G Data eine neue Variante einer Ransomware mit Namen “Ordinypt” entdeckt, die hauptsächlich deutsche Unternehmen und dort die Mitarbeiter von Personalabteilungen ins Visier nimmt.

Getarnt als Bewerbungsschreiben setzen die Kriminellen bei dieser Kampagne auf 100 Prozent Effizienz: Die E-Mail entspricht dem üblichen Bewerbungsprozess bei Unternehmen und ist zudem in einem einwandfreien Deutsch gehalten. Die Experten nehmen an, dass die Drahtzieher durchaus Muttersprachler sein könnten.

Bewerbungs-E-Mail mit gefälschtem Anhang:

Laut den Experten sind die gewählten Namen der Bewerber ständig wechselnd, in unserem Beispiel „Viktoria Henschel – Bewerbung – November.pdf “. Hinter dieser PDF-Datei verbirgt sich allerdings ein ausführbares Programm (Malware) „Viktoria Henschel – Bewerbung – November.pdf.exe“.

Anmerkung: In der Regel ist im E-Mail Programm die Fälschung bzw. falsche Erweiterung „Viktoria Henschel – Bewerbung – November.pdf.exe” erkennbar. Anders aber, wenn man die Datei auf das Windowssystem heruntergeladen hat. Standardmäßig blendet Microsoft die Datei-Erweiterung aus! So sehen Sie im Datei-Explorer nur „Viktoria Henschel – Bewerbung – November.pdf”, die Erweiterung .exe wird ausgeblendet, also Vorsicht!

Dateierweiterung unter Windows sichtbar machen: https://support.microsoft.com/de-de/help/865219/how-to-show-or-hide-file-name-extensions-in-windows-explorer

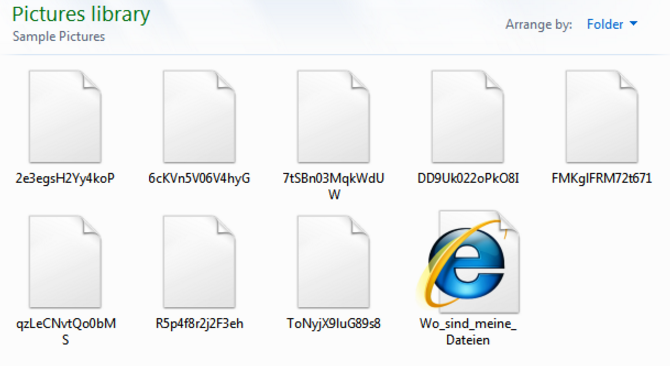

Hat der Mitarbeiter die Datei gestartet, beginnt die Ransomware mit ihrer “bösartigen” Arbeit – aber anders als Gedacht. Denn die “Ordinypt” macht sich erst gar nicht die Mühe, die Dateien auf dem System zu verschlüsseln, sondern ersetzt die Dateien nur durch Zufallswerte aus Buchstaben und Zahlen und zerstört damit unwiderruflich die Ursprungsdatei – es handelt sich also tatsächlich um einen Wiper! (engl. wipe: auslöschen)

Damit das Opfer nicht gleich misstrauisch wird, legt der Wiper trotzdem in jedem Ordner seine Lösegeldforderung an, generiert für jedes Opfer eine eigene Bitcoin-Adresse und fordert für die “Wiederherstellung” einen Betrag von 0,12 Bitcoin, was ca. 600 Euro entspricht. Der Betrag soll von den Opfern innerhalb von sieben Tagen entsprechend der angegebenen Zahlungsinformationen entrichtet werden. Mit Ablauf der Frist wird mit Löschung der Dateien gedroht. Die Schadsoftware wird unter dem Namen Win32.Trojan-Ransom.Ordinypt.A von gängigen Antiviren-Programmen erkannt.

Achtung: Kommen Sie niemals der Lösegeldforderung nach! Nicht nur, dass es sich hier bei der Ransomware “Ordinypt” um einen Wiper handelt und die Daten nicht wiederhergestellt werden können, Angst und Einschüchterung sind die eigentliche Motivation der Kriminellen: Wir von Botfrei schließen uns der Meinung des BSI, dem BKA und Polizeibehörden an und raten dringend davon ab, hier das Lösegeld an die Cyberkriminellen zu bezahlen!

Update zu Odinypt:

Laut heise sind bislang keine Firmen oder Unternehmen bekannt, welche die Ransomware “Odinypte” per E-Mail erhalten bzw. sich mit der Ransomware infiziert haben. Dennoch ist das Szenario nicht vom Himmel geholt und wird tagtäglich durch unsachgemäße Handhabung der Mitarbeiter in vielen Firmen zur bösen Realität. Deshalb sollte für Unternehmen auch weiterhin die Devise gelten, die Schulung zur IT-Sicherheit sämtlicher Mitarbeiter kontinuierlich voranzutreiben und dafür zu Sorgen, dass das IT-Sicherheitsbewusstsein auch in alle Bereiche des Unternehmens vordringt.

Weitere Tipps vom Botfrei-Team

Vorsicht ist besser als Nachsicht: Datei vor dem Öffnen bei Virustotal.com auf Viren testen. (https://botfrei.de/wiki/VirusTotal)

- Wichtiger denn je, machen Sie regelmäßig Backups von Ihren wichtigen Daten und bewahren Sie diese getrennt vom Rechner auf. Schauen Sie sich dazu das kostenfreie EaseUS Todo Backup an. Oder lesen Sie hier, wie Dateien über Windows gesichert werden können>>

- Deaktivieren Sie Macros in Office, laden Sie Dokumente nur aus vertrauenswürdigen Quellen! Gut zu Wissen: Macro-Infektionen sind in alternativen Office-Anwendungen wie Libre-Office nicht funktionsfähig.

- Überprüfen Sie Ihren Rechner mit unseren kostenfreien EU-Cleanern>>

- Schützen Sie Ihren Computer vor einer Infektion, indem Sie das System immer “up-to-date” halten! Spielen Sie zeitnah Anti-Viren- und Sicherheits-Patches ein.

- Ändern Sie die Standardeinstellung von Windows, welche die Datei-Erweiterungen ausblendet>>

- Seien Sie kritisch beim Öffnen von unbekannten E-Mails. Klicken Sie nicht auf integrierte Links, bzw. öffnen Sie niemals unbekannte Anhänge.

- Arbeiten Sie immer noch am Computer mit Admin-Rechten? Ändern Sie die Berechtigungen beim täglichen Arbeiten auf ein Mindestmaß und richten Sie die Benutzerkontensteuerung (UAC) für ausführbare Programme ein.

- Verwenden Sie unbedingt eine professionelle Anti-Viren-Software, auch auf einem Mac