Mögliche Angreifer nutzen eine bislang undokumentierte Funktion in Microsoft Word, um über gesammelte Informationen gezielte Spearphishing-Angriffe einzuleiten.

Mögliche Angreifer nutzen eine bislang undokumentierte Funktion in Microsoft Word, um über gesammelte Informationen gezielte Spearphishing-Angriffe einzuleiten.

Die Experten von Kaspersky machten kürzlich einen äußerst interessanten Fund bei einem Microsoft Word-Dokument im Anhang einer Spam E-Mail. Bei genauer Betrachtung des in OLE2 (Object Linking and Embedding) formatierten Dokuments staunten die Experten nicht schlecht. So wurden diesmal keine eingebetteten VB-Makros, Exploits oder andere aktive Inhalte gefunden.

[su_note note_color=”#f1592a” text_color=”#ffffff” radius=”0″]OLE ermöglicht es, Objekte einzufügen und mit Ressourcen oder anderen Objekten in Word-Dokumenten zu verknüpfen, die dynamische Inhalte liefern. Die Experten identifizierten eine undokumentierte Microsoft-Funktion als “INCLUDEPICTURE-Feld”, das Unicode als Teil seiner Anweisungen und nicht ASCII-Format benutzte.[/su_note]

Kaspersky: Diese undokumentierte Funktion wird von möglichen Angreifern als Teil eines mehrstufigen Angriffs verwendet.

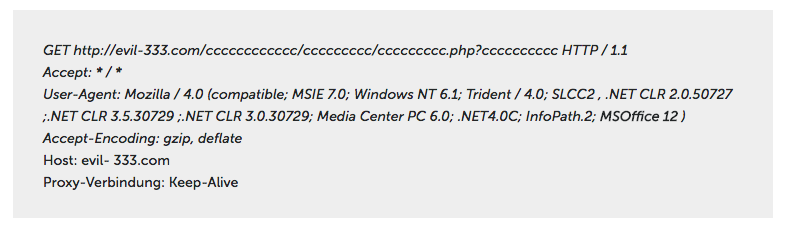

Bei genauer Analyse des Word-Dokumentes viel den Experten auf, dass mehrere Links zu PHP-Skripten auf Drittanbieter-Web-Ressourcen enthalten waren. Jedes Mal wenn das Dokument geöffnet wurde, griff das Dokument per GET-Anfrage auf bösartige PHP-Skripte auf verschleierten URLs zu.

Laut Informationen der Experten ist diese Funktion in Word für Windows sowie in Microsoft Office für iOS und in Microsoft Office für Android vorhanden und bildet durchaus die Grundlage für zukünftige Angriffe mit dieser Technik.

LibreOffice und OpenOffice sind nicht betroffen. Wird das Dokument in LibreOffice oder OpenOffice geöffnet, wird der bösartige Link nicht aufgerufen.

Was wollten die Bösen mit diesen Informationen?

Cyberkriminelle wissen längst, dass gezielte Angriffe über SpearPhishing meist nur dann erfolgreich sind, wenn dieser von langer Hand geplant werden, d.h. die bösen Jungs müssen Wege finden, um potenzielle Opfer zu erreichen und möglichst viele Informationen von ihnen sammeln. Das manipulierte Word-Dokument wurde von den Experten im Zuge einer SpearPhishing Kampagne entdeckt und zeigt über seine komplexen und anspruchsvollen Prozesse unentdeckt auf dem Opfersystem zu agieren um an die gewünschte Informationen zu kommen, während anschliessend gezielte Angriffe ausgeführt werden.

Lesen Sie weiterführenden Beitrag auf unserem Blog: Was ist eigentlich Phishing?

Was kann ich tun?

- Seien Sie kritisch beim lesen dubioser E-Mails und deren Anhänge, geben Sie niemals auf hinter Links befindlichen Webseiten persönliche Daten weiter.

- Wenn Sie sich nicht sicher sind, ob Sie evtl. schon Opfer dieser Phising-Attacke geworden sind, ändern Sie die alle Zugangsdaten im Internet.

- Überprüfen Sie den Rechner auf evtl. Infektionen mit unseren kostenfrei bereitgestellten EU-Cleanern.

Bild: securelist.com