Dass Mac-Systeme schon längst nicht mehr von Schadprogrammen bzw. kriminellen Übergriffen verschont bleiben, sollte längst bei dem letzten Mac-Nutzer angekommen sein. In den vergangenen Wochen hat die Melde- und Analysestelle Informationssicherung MELANI verschiedene Schadsoftware-Wellen gegen Mac-Nutzer beobachtet und rät zur Vorsicht.

Dass Mac-Systeme schon längst nicht mehr von Schadprogrammen bzw. kriminellen Übergriffen verschont bleiben, sollte längst bei dem letzten Mac-Nutzer angekommen sein. In den vergangenen Wochen hat die Melde- und Analysestelle Informationssicherung MELANI verschiedene Schadsoftware-Wellen gegen Mac-Nutzer beobachtet und rät zur Vorsicht.

Den Experten von Palo Alto Networks ist Anfang Juni eine “Mac Backdoor Malware” ins Netz gegangen, die zu den fortschrittlichsten Malware-Infektionen für Mac-Systeme gehören könnte. Die Malware weist große Ähnlichkeiten mit einer OceanLotus Infektion aus dem Jahr 2015 auf. Scheinbar nach wie vor aktiv, wurde die Mac Backdoor Malware stetig von seinen Entwicklern weiterentwickelt, den heutigen Gegebenheiten angepasst, vielfach wurden neue Funktionen integriert. Eine dieser neuen Funktionen enthält beispielsweise die Kompromittierung von Mac-Systemen über Verwendung von Verschleierungstechniken in angeblichen Office-Dokumenten.

Das Verschleiern von Schadcode als Worddatei bzw. das Integrieren von Malware in Officedokumente ist bislang nur auf Windows-Systemen zu finden. Bislang installiert sich MacOS Malware über legitime Anwendung wie z.B. Adobe Flash.

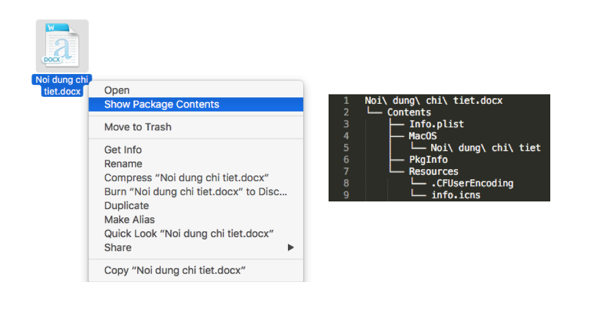

Vorzugsweise findet die Mac Backdoor ihren Weg über Spam-Kampagnen auf die Systeme der Anwender. Über falsche Vorwände und über bekannte Unternehmen, beispielsweise die Rechnung für eine Bestellung, soll im Anhang befindliches Zip-Archiv geöffnet werden, die weitere Details bereit stellt. Sobald der Anwender das Zip-Archiv entpackt, bekommt dieser eine Docx-Datei “Noi dung chi tiet.docx” mit Microsoft Word-Dokumentensymbol zu sehen.

Um das Mac-System zu überlisten, gehen die Kriminellen geschickt vor und gaukeln dem System die Installation eines Anwendungspaketes mit üblicher Passwort-Abfrage vor. Damit der Nutzer bei der Passwort-Eingabe und Erteilung der benötigten Installations-Rechte nicht misstrauisch wird, öffnet sich ein Word-Dokument, wobei im Hintergrund unbemerkt bzw. ungehindert die Schadsoftware auf das System installiert wird. Wurde das System erfolgreich infiziert, startet sich die Infektion getarnt als Dienst und bereinigt seine Installations-Spuren.

Grundsätzlich sind ab diesem Zeitpunkt alle Szenerien wie Datendiebstahl, Download und Installation weiterer Malware, bis hin zur Verschlüsselung mit Erpressermeldung, auf dem kompromittierten System möglich.

Um die neue Variante des OceanLotus zu erkennen, hat Apple bereits mit einem Update seiner MacOS-Schutzsysteme reagiert!

Bericht: Mac-Malware nimmt zu – größtenteils Adware>>

Was kann der Mac-Nutzer tun, um sein System abzusichern?

Genauso wie Sicherheit bereits bei Windows-Systemen gelebt wird, muss der Mac-Nutzer jetzt umdenken und sein System schützen.

- Wichtiger denn je – Antivirenschutz als Grundschutz installieren.

- Regelmäßige Updates einspielen.

- Firewall einschalten, vor allem in fremden Netzen.

- Bei den Freigaben genau hinschauen – mit wem tausche ich was?

- Firmware-Passwort setzen.

- Gastbenutzer aktivieren.

- Filevault einrichten.

- Persistente Anwendungen überprüfen.

Welche Möglichkeiten der Mac bereits mit Boardmitteln bieten, lesen Sie auf https://www.apple.com/de/macos/security/

MELANI erinnert daran, dass sich folgende Sicherheitsmassnahmen an alle Computernutzenden richten – unabhängig davon, welches Betriebssystems diese benutzen:

- Stellen Sie sicher, dass Ihr E-Mail-Programm oder -Dienst das automatische Herunterladen von Bildern oder anderen Dateien, welche in einer E-Mail vorhanden sind, blockt. Oft ist dieser Schutz schon voreingestellt.

- Laden Sie keine Bilder in einer E-Mail Nachricht herunter, wenn Sie nicht vollständig sicher sind, woher das Bild stammt.

- Misstrauen Sie E-Mails, die Sie unaufgefordert erhalten: Nicht nur bei E-Mails von unbekannten Personen sollte man kritisch sein, sondern auch bei bekannten Absendern Vorsicht walten lassen. Besonders vertrauenswürdige Firmen werden gerne als gefälschte Absenderadressen missbraucht.

- Lassen Sie sich nicht unter Druck setzen. Nehmen Sie sich genügend Zeit für Abklärungen und fragen Sie im Zweifelsfall bei der Firma nach. Benutzen Sie dabei nicht die allenfalls in der E-Mail angegebene Telefonnummer, sondern suchen Sie die Telefonnummer beispielsweise auf der bekannten Firmenwebseite oder dem Onlinetelefonbuch heraus.

- In seltenen Fällen kann es vorkommen, dass das Opfer zufälligerweise tatsächlich eine E-Mail von der Firma erwartet. Aber auch in diesen Fällen gibt es zahlreiche Hinweise, mit welchen man eine betrügerische E-Mail von einer echten E-Mail unterscheiden kann (*). Auch hier gilt: Nehmen Sie sich Zeit, die Plausibilität zu überprüfen.