Weltweit wütet die Ransomware Petya/ NotPetya und sorgt für ordentlich Chaos in der IT-Welt. Durch wen bzw. wann kann diese Infektion gestoppt werden? IT-Experten auf der ganzen Welt finden sich zusammen und analysieren die Malware rund um die Uhr, immer in der Hoffnung einen Fehler im Code oder in der Verschlüsselung zu finden.

Weltweit wütet die Ransomware Petya/ NotPetya und sorgt für ordentlich Chaos in der IT-Welt. Durch wen bzw. wann kann diese Infektion gestoppt werden? IT-Experten auf der ganzen Welt finden sich zusammen und analysieren die Malware rund um die Uhr, immer in der Hoffnung einen Fehler im Code oder in der Verschlüsselung zu finden.

Der Sicherheitsexperte Amit Serper hat offenbar eine Möglichkeit gefunden, die Ausbreitung der Ransomware Petya zu verhindern. Seine Analysen haben ergeben, dass es sich hierbei um eine neue Ransomware Variante handelt, die lediglich im Code einige Bestandteile der älteren Petya-Ransomware aufweist. Laut dem Experten sucht die Malware, nach erfolgter Infektion des Systems, auf der Festplatte nach einer bestimmten Datei. Wie bereits auf dem Blog von Bleepingcomputer beschrieben, werden weitere Vorgänge wie die Verschlüsselung der Daten abgebrochen, sollte die Malware diese Datei vorfinden. Die Ausbreitung der Schadsoftware kann also mit relativ einfachen Mitteln verhindert werden!

Grundsätzlich verhindert dieser Trick nicht die Infektion der Systeme, aber er stoppt weitere Aktivitäten der Malware und sollte auch auf gepatchten Systemen durchgeführt werden. Allerdings nützt die Impfung nur so lange, bis sich die Programmierer der Malware neue Dateinamen ausdenken.

So aktivieren Sie den Impfstoff für NotPetya / Petna / Petya

Um das System abzusichern gibt es zwei Lösungen. Entweder lädt man sich die von Lawrence Abrams bereitgestellte Batchdatei herunter und folgt den Anweisungen. Download der Batchdatei: https://download.bleepingcomputer.com/bats/nopetyavac.bat

Inhalt der Batch-Datei:

@echo off REM Administrative check from here: https://stackoverflow.com/questions/4051883/batch-script-how-to-check-for-admin-rights REM Vaccination discovered by twitter.com/0xAmit/status/879778335286452224 REM Batch file created by Lawrence Abrams of BleepingComputer.com. @bleepincomputer @lawrenceabrams echo Administrative permissions required. Detecting permissions... echo. net session >nul 2>&1 if %errorLevel% == 0 ( if exist C:Windowsperfc ( echo Computer already vaccinated for NotPetya/Petya/Petna/SortaPetya. echo. ) else ( echo This is a NotPetya/Petya/Petna/SortaPetya Vaccination file. Do not remove as it protects you from being encrypted by Petya. > C:Windowsperfc echo This is a NotPetya/Petya/Petna/SortaPetya Vaccination file. Do not remove as it protects you from being encrypted by Petya. > C:Windowsperfc.dll echo This is a NotPetya/Petya/Petna/SortaPetya Vaccination file. Do not remove as it protects you from being encrypted by Petya. > C:Windowsperfc.dat attrib +R C:Windowsperfc attrib +R C:Windowsperfc.dll attrib +R C:Windowsperfc.dat echo Computer vaccinated for current version of NotPetya/Petya/Petna/SortaPetya. echo. ) ) else ( echo Failure: You must run this batch file as Administrator. ) pause

Für diejenigen, die ihren Computer manuell impfen möchten, folgenden dieser “Schritt dieser Schritt” Anleitung:

Im ersten Schritt müssen unter Windows die Dateierweiterungen angezeigt werden. Anleitung>>

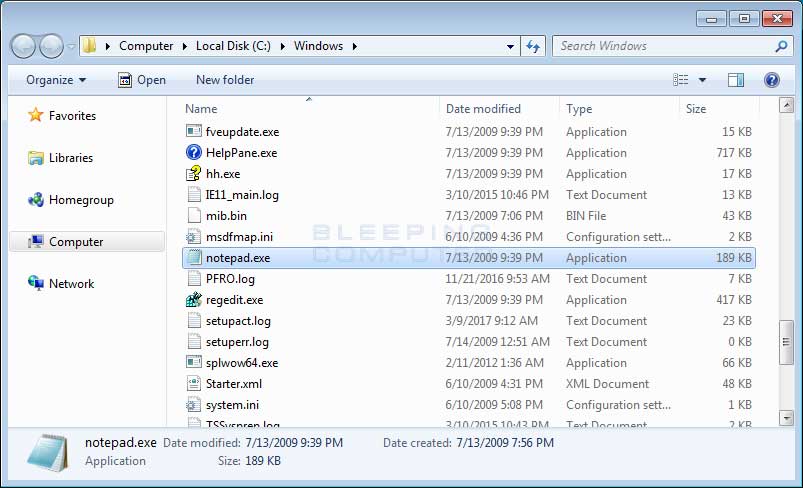

Sobald Sie die Erweiterungen angezeigt werden, öffnen Sie den Ordner ” C: Windows “. Sobald der Ordner geöffnet ist, scrollen Sie nach unten, bis Sie das Programm notepad.exe sehen.

Klicken Sie mit der linken Maustaste darauf , so dass es hervorgehoben wird. Dann drücken Sie die Strg + C ( ![]() ) zum Kopieren und dann Strg + V (

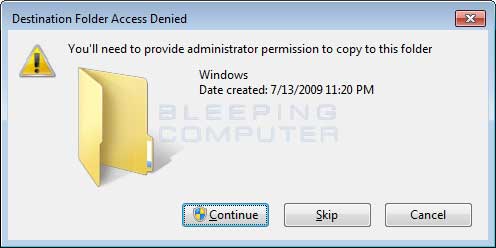

) zum Kopieren und dann Strg + V ( ![]() ), um es einzufügen. Wenn Sie es einfügen, erhalten Sie eine Eingabeaufforderung, die Sie bittet, die Berechtigung zum Kopieren der Datei zu erteilen.

), um es einzufügen. Wenn Sie es einfügen, erhalten Sie eine Eingabeaufforderung, die Sie bittet, die Berechtigung zum Kopieren der Datei zu erteilen.

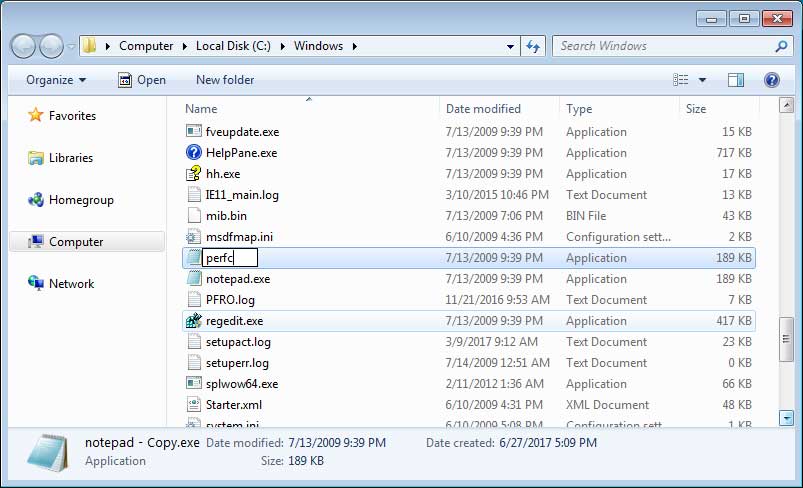

Drücken Sie die Weiter (Continue) – Taste und die Datei wird als Notizblock – copy.exe erstellt . Klicken Sie mit der linken Maustaste auf diese Datei und drücken Sie die F2- Taste auf Ihrer Tastatur und löschen Sie nun den Notizblock – Copy.exe Dateiname und geben Sie perfc wie unten gezeigt ein.

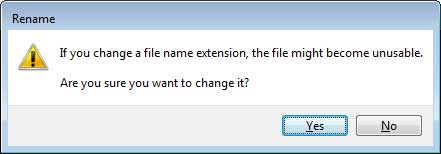

Sobald der Dateiname auf perfc geändert wurde, drücken Sie die Eingabetaste auf Ihrer Tastatur. Sie erhalten nun eine Aufforderung, ob Sie sicher sind, dass sie die Datei umbenennen möchten.

Klicken Sie auf die Schaltfläche Ja . Windows wird erneut um die Erlaubnis bitten, eine Datei in diesem Ordner umzubenennen. Klicken Sie auf die Schaltfläche Weiter .

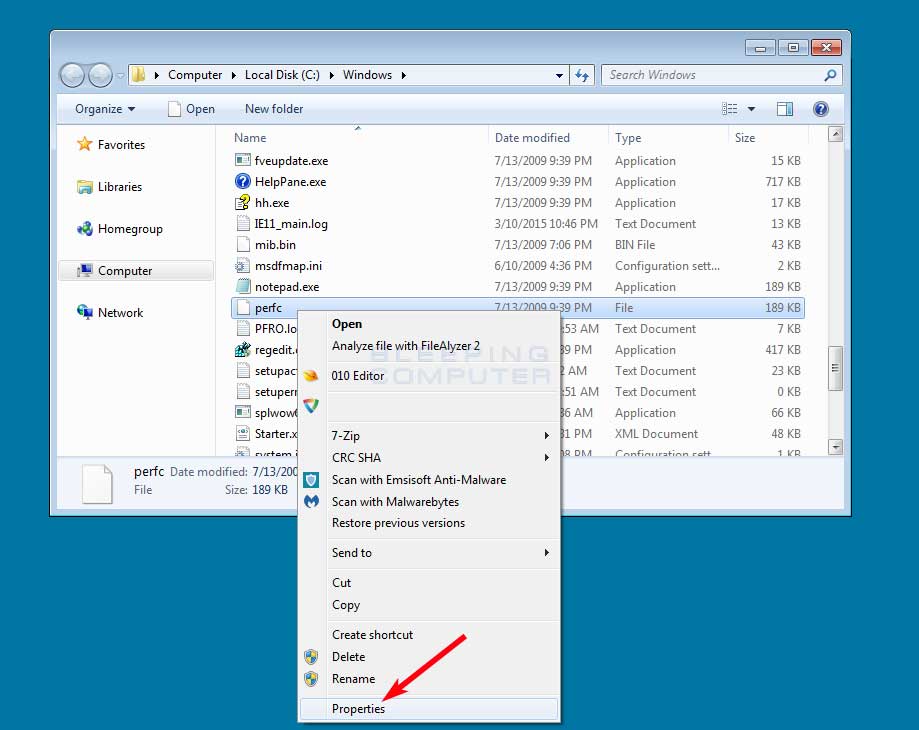

Da die perfc-Datei jetzt erstellt wurde, müssen wir der Datei die Berechtigungen entziehen und nur noch lesbar machen. Um dies zu tun, klicken Sie mit der rechten Maustaste auf die Datei und wählen sie Eigenschaften aus, wie unten gezeigt.

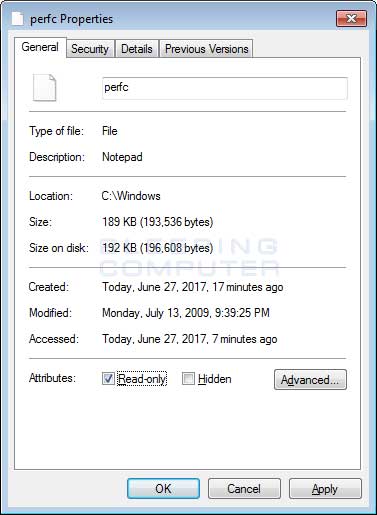

Das Eigenschaftsmenü für diese Datei wird nun geöffnet. Am unteren Rand befindet sich ein Kontrollkästchen, das als schreibgeschützt gekennzeichnet ist . Setzen Sie ein Häkchen, wie in der Abbildung unten gezeigt.

Klicken Sie nun auf die Schaltfläche Übernehmen und dann auf die Schaltfläche OK . Das Eigenschaftenfenster sollte sich nun schließen. Fertig!

Während verschiedener Tests hat sich gezeigt, dass die C: windows perfc- Datei alles nötige getan wurde, um die Aktivitäten der Malware zu stoppen. Weiterhin wurde vorgeschlagen die Dateien C: Windows perfc.dat und C: Windows perfc.dll zu erstellen.

YouTube: SemperVideo – Weitere Tipps wie Sie Windows vor Petya 2 schützen können.

Achtung: Die Ransomware Petya wie auch die WannaCry-Attacke nutzen beide bereits von Microsoft geschlossene Schwachstellen im Windowssystem aus. Das Patchen der Systeme wird dringend von den Experten empfohlen!

![]()

Brauchen Sie dazu Hilfe? Das Botfrei-Team bietet ein kostenfreies Forum an. Experten helfen „Schritt für Schritt“ bei der Lösung, Entfernung und nachhaltigen Absicherung des Computers.

Darauf sollten Sie im Forum achten: Damit die Experten auf Sie aufmerksam werden und helfend unterstützen können, sollten Sie sich im Forum anmelden und einen Beitrag erstellen in dem Sie Ihr Problem schildern. Nur dann kann individuell geholfen und die Infektion entfernt werden!

Bild:bleepingcomputer.com