Die Ransomware “Locky” ist zurück! In den Letzten Tagen erreichten uns erneut Spam-Wellen, die uns zum Öffnen eines im Anhang befindlichen PDF-Dokument verleiten wollten. Wer dem nachkommt, der holt sich möglicherweise den Erpressungs-Trojaner auf den Rechner.

Die Ransomware “Locky” ist zurück! In den Letzten Tagen erreichten uns erneut Spam-Wellen, die uns zum Öffnen eines im Anhang befindlichen PDF-Dokument verleiten wollten. Wer dem nachkommt, der holt sich möglicherweise den Erpressungs-Trojaner auf den Rechner.

Bislang in diesem Jahr war die Ransomware Locky noch kaum in Erscheinung getreten. Pünktlich zum Frühjahr holen Cyber-Kriminellen zum nächsten Schlag aus. Hauptsächlich haben es die Kriminellen mit ihrer Kampagne auf kleine und mittelständige Unternehmen abgesehen. Mit zum Teil bekannten E-Mail Adressen, persönlichen Ansprachen und zum Thema passenden Texten im Body werden die Mitarbeiter zum Lesen bzw. Öffnen des im Anhang befindlichen PDF-Dokumentes verleitet.

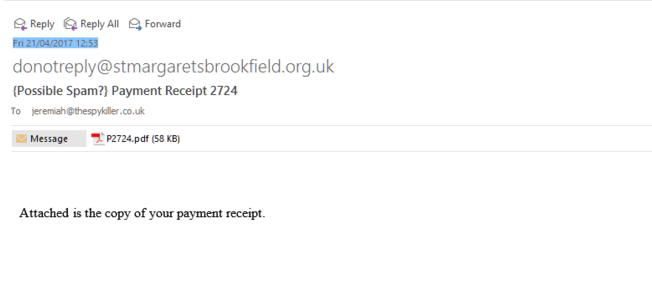

Mitunter geben sich die Spam-Mails als Zahlungseingänge aus verschiedenen Bereichen aus. So kann der Betreff der E-Mail z.B. lauten: “Receipt 435, Payment Receipt 2724, Payment-2677, Payment Receipt_739, Payment#229”. Zudem sollen im Anhang der E-Mail weitere Informationen zur Rechnung enthalten sein (beliebigen Namen wie “P7224.pdf”).

Wird das Macro vom Anwender gestartet, lädt das Script unbemerkt im Hintergrund die eigentliche Locky-Infektion in Form einer verschlüsselten “Redchip2.exe” -Datei von “https://uwdesign.com.br/9yg65” herunter und startet den eigentlichen Verschlüsselungsprozess auf dem Computer.

Locky-Infektion – Nach Überprüfung der Datei “Redchip2.exe” auf VirusTotal schlugen nur 7/55 Scanner Alarm.

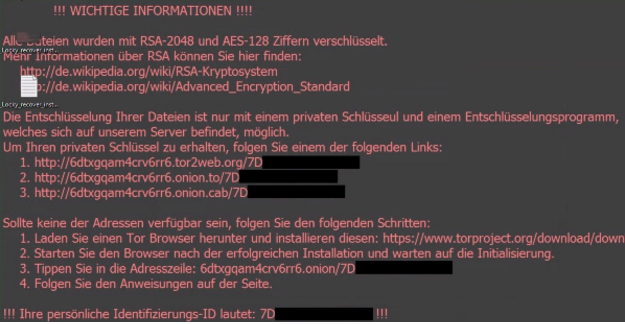

Genau wie frühere Varianten der Ransomware löscht Locky u.a. die “Shadow Volume Copies” und fügt den verschlüsselten Dateien die Erweiterung “.OSIRIS” an. Hat der Erpressungs-Trojaner Locky sein verheerendes Werk verrichtet, werden routinemäßig Statusaktualisierungen an den Command & Control Server unter “188.120.239.230/checkupdate” und “80.85.158.212/checkupdate” gesendet.

Damit der Anwender die Infizierung überhaupt bemerkt, zeigen die Kriminellen im Anschluss großflächig die bekannte Warnung mit Informationen zur Lösegeldforderung.

Angst und Einschüchterung ist immer die Motivation der Kriminellen: Kommen Sie möglichen Lösegeldzahlungen bitte nicht nach!! Können Sie Ihre verschlüsselten Dateien nicht einordnen, lesen sie hier>>

Leider gibt es zu diesem Zeitpunkt noch keine Möglichkeit, die von Locky verschlüsselten Dateien wiederherzustellen.

- Überprüfen Sie das System mit einem zweite Meinungs-Scanner, wie z.B. mit dem PC-Cleaner von Avira oder Malwarebytes.

- Überprüfen Sie die Schattenkopien, wenn diese nicht gelöscht wurden, besteht hier eine Möglichkeit der Datenrekonstruktion.

- Spielen Sie eine vorhandene Datensicherung zurück.

- Falls keine Datensicherung vorhanden ist, nehmen Sie die Festplatte aus dem System und bewahren diese extern auf. Immer wieder zeigen sich einige Zeit später mögliche Wege, die Daten wiederherzustellen.

Maßnahmen die getroffen werden können, bevor Ransomware den Rechner infiziert.

infiziert.

Installieren Sie den HitmanPro.Alert. Dank der verbauten Funktion “CryptoGuard” erkennt unser Impfstoff auch Aktivitäten von Verschlüsselungs-Trojanern. Er schlägt immer dann an, wenn Dateien verändert werden sollen und wichtige Meta-Daten, wie z.B. die Eigenschaft ein Word-Dokument zu sein, verlieren. Um Sie vor der Verschlüsselung zu schützen, stoppt unser “Watchdog” den Prozess der hierfür verantwortlich ist und spielt die zuvor angelegten und im Arbeitsspeicher gehaltenen Sicherheitskopien der Dateien auf Ihre Platte zurück.

- Wichtiger denn je, machen Sie regelmäßig Backups von ihren wichtigen Daten und bewahren Sie diese getrennt vom Rechner auf. Schauen Sie sich dazu das kostenfreie EaseUS Todo Backup an. Oder lesen Sie hier, wie Dateien über Windows gesichert werden können>>

- Deaktivieren Sie Macros in Office, laden Sie Dokumente nur aus vertrauenswürdigen Quellen! Gut zu Wissen: Macro-Infektionen sind in alternativen Office-Anwendungen wie Libre-Office nicht funktionsfähig.

- Überprüfen Sie Ihren Rechner mit unseren kostenfreien EU-Cleanern>>

- Schützen Sie Ihren Computer vor einer Infektion, indem Sie das System immer“up-to-date” halten! Spielen Sie zeitnah Anti-Viren- und Sicherheits-Patches ein.

- Ändern Sie die Standardeinstellung von Windows, welche die Datei-Erweiterungen ausblendet>>

- Seien Sie kritisch beim Öffnen von unbekannten E-Mails. Klicken Sie nicht auf integrierte Links, bzw. öffnen Sie niemals unbekannte Anhänge.

- Arbeiten Sie immer noch am Computer mit Admin-Rechten? Ändern Sie die Berechtigungen beim täglichen Arbeiten auf ein Mindestmaß und richten Sie die Benutzerkontensteuerung (UAC) für ausführbare Programme ein.

- Verwenden Sie unbedingt eine professionelle Anti-Viren-Software, auch auf einem Mac

Brauchen Sie dazu Hilfe? Das Botfrei-Team bietet ein kostenfreies Forum an. Experten helfen „Schritt für Schritt“ bei der Lösung, Entfernung und nachhaltigen Absicherung des Computers. Damit die Experten auf Sie aufmerksam werden und helfend unterstützen können, sollten Sie sich im Forum anmelden und einen Beitrag erstellen in dem Sie Ihr Problem schildern. Nur dann kann individuell geholfen werden.

Bild: beleepingcomputer, myonlinesecurity.co.uk