Am heutigen “Ändere-dein-Passwort-Tag” empfiehlt das BSI, vor allem bei Verdacht die Passwörter regelmäßig zu wechseln. Jetzt haben Sicherheits-Experten bei diversen Netgear-Routern eine schwerwiegende Sicherheitslücke entdeckt. Die könnte offenbar mehrere Millionen Geräte betreffen.

Am heutigen “Ändere-dein-Passwort-Tag” empfiehlt das BSI, vor allem bei Verdacht die Passwörter regelmäßig zu wechseln. Jetzt haben Sicherheits-Experten bei diversen Netgear-Routern eine schwerwiegende Sicherheitslücke entdeckt. Die könnte offenbar mehrere Millionen Geräte betreffen.

Die Sicherheitslücke wurde von Simon Kenin, einem Experten von Trustwave, durch Zufall gefunden, als er seinen Router neu starten wollte. Weil er zu bequem war das Gerät manuell neu zu starten versuchte er einen Weg zu finden, das Admin-Panel des Routers (natürlich ohne Zugangsdaten) zu hacken. Mit Erschrecken stellte er fest, dass er nur eine einfache Webanforderung an die Verwaltungssoftware des Routers senden musste, um seine Admin-Zugangsdaten zu erhalten.

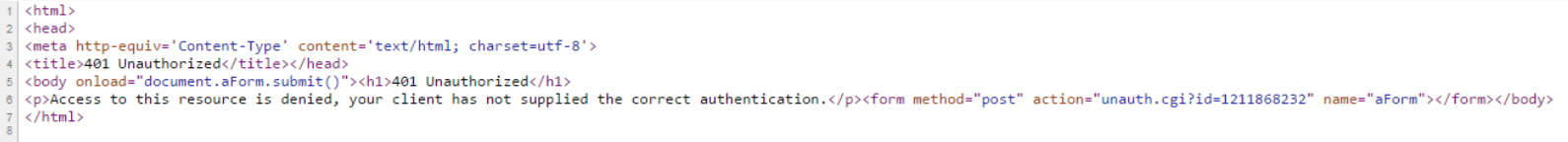

So wurde er beim Aufruf des Admin-Panels zur Authentifizierung aufgefordert. Ohne seine Zugangsdaten einzugeben unterbrach Kenin den Vorgang und wurde bei nichtaktiver Kennwortwiederherstellung zu einer Seite umgeleitet, die ein “Kennwort-Wiederherstellungstoken” freigibt. Als er dann das korrekte Token an die Seite http: //router/passwordrecovered.cgi? Id = TOKEN lieferte (und die Passwortwiederherstellung nicht aktiviert ist), erhielt er sein Admin-Passwort für seinen Router. “Bäm”

Wie sich herausstellte, konnte das Admin-Kennwort des Routers abgerufen werden, auch wenn der Angreifer kein legitimes Kennwort-Wiederherstellungs-Token sendet.

Laut Simon Kenin handelt es sich hier um eine völlig neue Sicherheitslücke, darüber hinaus könnten mehr als eine Million Router, die über das öffentliche Internet zugänglich sind, von dem Sicherheits-Risiko betroffen sein!

Wenn die Netgear-Router nicht mit aktueller Firmware gepatched wurden, so Kenin sind duzende Routern von dieser Sicherheitslücke betroffen:

[su_expand]AC1450 V1.0.0.34_10.0.16 (Aktuell)

AC1450 V1.0.0.22_1.0.10

AC1450 V1.0.0.14_1.0.6

D6400 V1.0.0.44_1.0.44 (V1.0.0.52_1.0.52 und oben nicht betroffen)

D6400 V1.0.0.34_1.3.34

D6400 V1.0.0.38_1.1.38

D6400 V1.0.0.22_1.0.22

DC112A V1.0.0.30_1.0.60 (Aktuell)

DGN2200v4 V1.0.0.24_5.0.8 (V1.0.0.66_1.0.66 ist aktuell und nicht betroffen)

JNDR3000 V1.0.0.18_1.0.16 (Aktuell)

R6200 V1.0.1.48_1.0.37 (V1.0.1.52_1.0.41 und höher sind nicht betroffen)

R6200v2 V1.0.1.20_1.0.18 (V1.0.3.10_10.1.10 ist aktuell und nicht betroffen)

R6250 V1.0.1.84_1.0.78 (V1.0.4.2_10.1.10 ist aktuell und nicht betroffen)

R6300 V1.0.2.78_1.0.58 (Aktuell)

R6300v2 V1.0.4.2_10.0.74 (V1.0.4.6_10.0.76 ist aktuell und wird gepatched)

R6300v2 V1.0.3.30_10.0.73

R6700 V1.0.1.14_10.0.29 (Letzte Beta)

R6700 V1.0.0.26_10.0.26 (Letzter stabiler)

R6700 V1.0.0.24_10.0.18

R6900 V1.0.0.4_1.0.10 (Aktuell)

R7000 V1.0.6.28_1.1.83 (V1.0.7.2_1.1.93 ist aktuell und wird gepatched)

R8300 V1.0.2.48_1.0.52

R8500 V1.0.2.30_1.0.43 (V1.0.2.64_1.0.62 und höher wird gepatched)

R8500 V1.0.2.26_1.0.41

R8500 V1.0.0.56_1.0.28

R8500 V1.0.0.20_1.0.11

VEGN2610 V1.0.0.35_1.0.35 (Aktuell)

VEGN2610 V1.0.0.29_1.0.29

VEGN2610 V1.0.0.27_1.0.27

WNDR3400v2 V1.0.0.16_1.0.34 (V1.0.0.52_1.0.81 ist aktuell und nicht betroffen)

WNDR3400v3 V1.0.0.22_1.0.29 (V1.0.1.2_1.0.51 ist aktuell und nicht betroffen)

WNDR3700v3 V1.0.0.38_1.0.31 (Aktuell)

WNDR4000 V1.0.2.4_9.1.86 (Aktuell)

WNDR4500 V1.0.1.40_1.0.68 (Aktuell)

WNDR4500v2 V1.0.0.60_1.0.38 (Aktuell)

WNDR4500v2 V1.0.0.42_1.0.25

WGR614v10 V1.0.2.60_60.0.85NA (Aktuell)

WGR614v10 V1.0.2.58_60.0.84NA

WGR614v10 V1.0.2.54_60.0.82NA

WN3100RP V1.0.0.14_1.0.19 (Aktuell)

WN3100RP V1.0.0.6_1.0.12

Lenovo R3220 V1.0.0.16_1.0.16 (Neueste)

Lenovo R3220 V1.0.0.13_1.0.13[/su_expand]

Einige Geräte wurden bereits von Netgear mit neuen Updates bedacht, überprüfen Sie auf den Support-Seiten von Netgear ob für ihr Netgear-Router eine aktuelle Firmware verfügt ist. Nicht alle Geräte erhalten Updates, Netgear empfiehlt bei diesen Geräten die Funktion zur Passwortwiederherstellung manuell zu aktivieren, sowie den Remotezugriff zu deaktivieren.

Erst vor kurzem wurde über eine Sicherheitslücke berichtet, die Zugriff über Remote auf die Geräte zu lies. Der Experte glaubt, dass Netgear die Probleme ernst nimmt und zeitnah seine Firmware für die betroffenen aktualisiert. Darüber hinaus hat Netgear ein “Bugcrowd Bug Bounty Service” und setzt diverse Belohnungen für erkannte Sicherheitslücken aus.

Tipp vom Botfrei-Team: Halten Sie immer den Router bzw. alle Geräte auf den aktuellsten Firmware-Stand, den Router ist nunmal der Nabel aus dem Heimnetz ins Internet und sollte hermetisch vor unbekannten Zugriffen verschlossen bleiben Zudem sollten Sie wenn nocht nicht geschehen, die werkseitigen “Admin Zugangsdaten” des Routers ändern. Lesen Sie weiter den Beitrag “Ändere dein Passwort!“