Nein, heute ist nicht Freitag der 13. Viel schlimmer, Satan in Form einer neuen Ransomware bringt Unheil über uns.

Nein, heute ist nicht Freitag der 13. Viel schlimmer, Satan in Form einer neuen Ransomware bringt Unheil über uns.

So hat der Sicherheits-Experte Xylitol eine neue Ransomware-Variante entdeckt, die über einen RaaS-Dienst angeboten wird und zudem jedem Ersteller einer “Satan-Ransomware” eine 30-prozentige Beteiligung der Einnahmen für verteiltes Unheil verspricht!

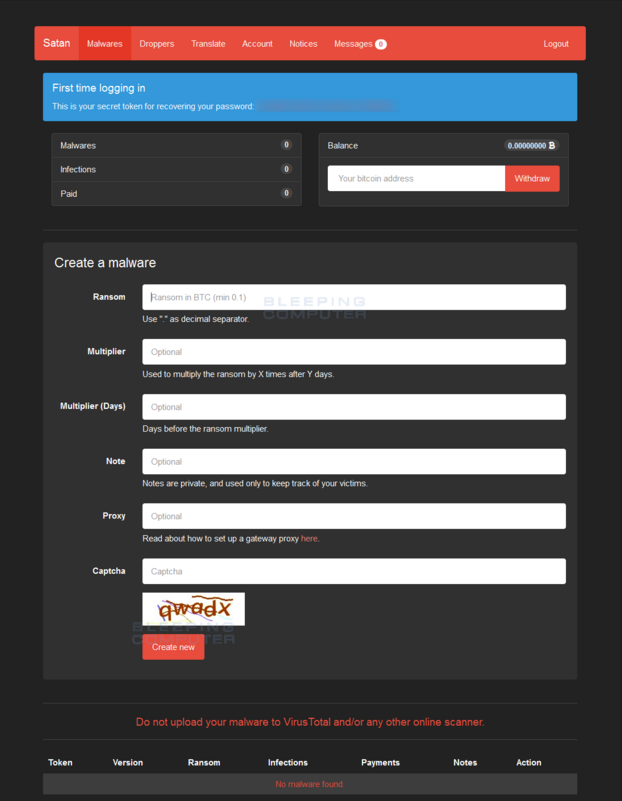

Die Erstellung der Satanischen-Ransomware wird jedem Kriminellen auf dem “Satan RaaS” kinderleicht gemacht. Es bedarf nur eines eigenen Kontos, um über eine benutzerfreundliche Oberfläche, per “Klickibunti“-Baukastensystem seine spezifische “Satan-Ransomware” nach belieben zusammenzustellen.

Die Satan-Plattform implementiert gleich mehrere Dienste, einschließlich eines Dropper-Builders, der in der Lage ist, den erstellten Schadcode so zu verschleiern, dass installierte Virenscanner keine Chance haben diesen zu erkennen. Darüber hinaus leistet der RaaS-Dienst ein Aktualisierung und Erstellung des Schadcodes in verschiedenen Sprachen.

Damit es auch schon losgehen kann, braucht der Kriminelle nur noch ein Bitcoin-Konto um eingehende Lösegelder der Opfer zu empfangen und den Zeitraum der Auslieferung zu bestimmen.

Satan RaaS – per klickibunti zur eigenen Ransomware!

Die “Satan-Ransomware” hat es auf diese Datei-Formate abgesehen:

[su_expand].incpas, .mp4, .pab, .st6, .sas7bdat, .wmv, .backup, .drf, .ibank, .3ds, .odg, .cer, .tif, .cs, .dotx, .7z, .png, .bak, .ibz, .db3, .pbl, .3fr, .dxf, .nk2, .bkp, .mdf, .svg, .xlm, .3dm, .pct, .java, .pot, .sxi, .ibd, .sxw, .pspimage, .ppt, .kbx, .ppsm, .ndd, .txt, .pdb, .say, .backupdb, .fla, .swf, .asx, .accdt, .mp3, .ycbcra, .erf, .cr2, .pfx, .potx, .qby, .sqlite, .blend, .class, .pat, .odp, .gray, .qbw, .tib, .thm, .htm, .mos, .rm, .key, .std, .tlg, .lua, .pst, .sqlitedb, .grey, .cdr4, .dc2, .ce1, .ps, .tex, .eml, .xlam, .pages, .st8, .jar, .st7, .potm, .sdf, .db-journal, .pcd, .aspx, .rwl, .kpdx, .fmb, .xlr, .gry, .kc2, .oil, .moneywell, .xlk, .sti, .accdr, .oth, .c, .xml, .nd, .mdb, .pem, .erbsql, .bpw, .ffd, .ost, .pptm, .dwg, .zip, .qbm, .cdx, .des, .dng, .pdd, .cfp, .nyf, .cgm, .sldm, .xla, .odf, .raf, .crw, .mef, .raw, .x11, .nsd, .fff, .design, .dcs, .ptx, .al, .ns2, .bik, .back, .accdb, .nwb, .cpi, .ads, .odt, .sqlite3, .docm, .drw, .pl, .nx2, .fpx, .rdb, .otp, .msg, .accde, .agdl, .php, .csv, .py, .rtf, .ach, .sda, .ddd, .asf, .dotm, .cmt, .h, .hbk, .xlsx, .s3db, .tga, .wav, .iif, .dxb, .sql, .db, .sd0, .bgt, .djvu, .jpg, .doc, .craw, .mpg, .sxd, .kdc, .jpeg, .psafe3, .flac, .dtd, .act, .qba, .vob, .cdrw, .eps, .bkf, .mdc, .rar, .mov, .cdf, .m4v, .ab4, .bank, .pps, .cib, .dot, .dgc, .exf, .flv, .xlsb, .ddrw, .adb, .srw, .plc, .csh, .xls, .fxg, .otg, .pas, .xlt, .indd, .rwz, .xltx, .apj, .stw, .xltm, .orf, .ott, .qbb, .max, .cls, .obj, .docx, .dcr, .cdr3, .qbx, .pdf, .nef, .ots, .srt, .ddoc, .rat, .phtml, .m, .dbx, .nxl, .avi, .p12, .awg, .dbf, .ns3, .mmw, .prf, .wallet, .rw2, .jin, .odc, .qbr, .ppsx, .ns4, .wpd, .wps, .nsh, .dxg, .fhd, .dac, .wb2, .nrw, .odb, .ait, .jpe, .odm, .sldx, .fdb, .acr, .war, .oab, .sxc, .cpp, .r3d, .hpp, .asm, .st5, .stx, .xis, .dds, .xlsm, .p7c, .cdr5, .3g2, .mrw, .sr2, .html, .cdr, .idx, .st4, .bdb, .kdbx, .nsg, .der, .ods, .myd, .nop, .ppam, .pptx, .yuv, .xlw, .mfw, .nsf, .csl, .php5, .p7b, .crt, .asp, .srf, .jsp, .cdr6, .sxm, .iiq, .3gp, .ce2, .arw, .bay, .ai, .sxg, .psd, .3pr, .fh, .pef, .x3f, .sik, .bpp, .vmdk, .spi, .bup, .cvt, .bb, .fkc, .tjl, .dbk, .swp, .fb, .vib, .dtb, .bke, .old, .bkc, .jou, .rpb, .abk, .sav, .bkn, .tbk, .fbw, .vrb, .spf, .bk, .sbk, .umb, .ac, .vbk, .wbk, .mbk[/su_expand] Wurden die Dateien auf dem System erfolgreich verschlüsselt, werden die verschlüsselten Daten durch “.stn” erweitert. (Beispielsweise test.jpg.stn). Zudem erhält jeder Ordern mit verschlüsselten Dateien die Lösegeldforderung der Kriminellen als “HELP_DECRYPT_FILES.html” beigefügt. Wurde das System erfolgreich verschlüsselt, wird der Befehl “C:WindowsSystem32 cipher.exe” / W: C” ausgeführt, um alle Daten aus dem nicht verwendeten Speicherplatz auf dem Laufwerk C: zu löschen.

Schließlich wird die Lösegeldforderung anzeigen, die eine eindeutige Opfer-ID und eine URL zu einer TOR-Zahlungsseite enthält.

Wenn das Opfer auf eine der integrierten URLs klickt, wird es auf die Zahlungsseite der Kriminellen weitergeleitet, wo die Zahlungsinformationen hinterlegt sind.

Leider gibt es zu diesem Zeitpunkt noch keine Möglichkeit, die Dateien kostenlos zu entschlüsseln!

Kommen Sie der Lösegeldzahlung niemals nach – Angst und Einschüchterung ist die Motivation der Kriminellen: Wir von Botfrei schließen uns der Meinung des BSI, dem BKA und Polizeibehörden an und raten dringend davon ab, Lösegeld an die Cyberkriminellen zu bezahlen!

Sinnvolle Maßnahmen, wie Sie den Rechner vor Ransomware schützen können:

Installieren Sie den HitmanPro.Alert. Dank der verbauten Funktion “CryptoGuard” erkennt unser Impfstoff auch Aktivitäten von Verschlüsselungs-Trojanern. Er schlägt immer dann an, wenn Dateien verändert werden sollen und wichtige Meta-Daten, wie z.B. die Eigenschaft ein Word-Dokument zu sein, verlieren. Um Sie vor der Verschlüsselung zu schützen, stoppt unser “Watchdog” den Prozess der hierfür verantwortlich ist und spielt die zuvor angelegten und im Arbeitsspeicher gehaltenen Sicherheitskopien der Dateien auf Ihre Platte zurück.

Maßnahmen die getroffen werden können, bevor Ransomware den Rechner infiziert.

infiziert.

- Wichtiger denn je, machen Sie regelmäßig Backups von ihren wichtigen Daten und bewahren Sie diese getrennt vom Rechner auf. Schauen Sie sich dazu das kostenfreie EaseUS Todo Backup an. Oder lesen Sie hier, wie Dateien über Windows gesichert werden können>>

- Deaktivieren Sie Macros in Office, laden Sie Dokumente nur aus vertrauenswürdigen Quellen! Gut zu Wissen: Macro-Infektionen sind in alternativen Office-Anwendungen wie Libre-Office nicht funktionsfähig.

- Überprüfen Sie Ihren Rechner mit unseren kostenfreien EU-Cleanern>>

- Schützen Sie Ihren Computer vor einer Infektion, indem Sie das System immer“up-to-date” halten! Spielen Sie zeitnah Anti-Viren- und Sicherheits-Patches ein.

- Ändern Sie die Standardeinstellung von Windows, welche die Datei-Erweiterungen ausblendet>>

- Seien Sie kritisch beim Öffnen von unbekannten E-Mails. Klicken Sie nicht auf integrierte Links, bzw. öffnen Sie niemals unbekannte Anhänge.

- Arbeiten Sie immer noch am Computer mit Admin-Rechten? Ändern Sie die Berechtigungen beim täglichen Arbeiten auf ein Mindestmaß und richten Sie die Benutzerkontensteuerung (UAC) für ausführbare Programme ein.

- Verwenden Sie unbedingt eine professionelle Anti-Viren-Software, auch auf einem Mac

Brauchen Sie dazu Hilfe? Das Botfrei-Team bietet ein kostenfreies Forum an. Experten helfen „Schritt für Schritt“ bei der Lösung, Entfernung und nachhaltigen Absicherung des Computers. Damit die Experten auf Sie aufmerksam werden und helfend unterstützen können, sollten Sie sich im Forum anmelden und einen Beitrag erstellen in dem Sie Ihr Problem schildern. Nur dann kann individuell geholfen werden.

Bild: Pixabay.com, bleepingcomputer.com