In den letzten Monaten ist Ransomware immer mehr in den Fokus gerückt und zum Problem von vielen Anwendern und Unternehmen geworden. Jede Woche erscheinen neue Varianten dieser Erpresser-Software, darunter Größen wie CryptXXX, PETYA und TeslaCrypt. Werden bei einigen Varianten fast zeitgleich diverse Wiederherstellungs-Tools veröffentlicht, so warten andere Opfer, z.B. der bislang “unknackbaren” Ransomware TeslaCrypt, bis heute vergeblich auf entsprechenden Decryptor.

In den letzten Monaten ist Ransomware immer mehr in den Fokus gerückt und zum Problem von vielen Anwendern und Unternehmen geworden. Jede Woche erscheinen neue Varianten dieser Erpresser-Software, darunter Größen wie CryptXXX, PETYA und TeslaCrypt. Werden bei einigen Varianten fast zeitgleich diverse Wiederherstellungs-Tools veröffentlicht, so warten andere Opfer, z.B. der bislang “unknackbaren” Ransomware TeslaCrypt, bis heute vergeblich auf entsprechenden Decryptor.

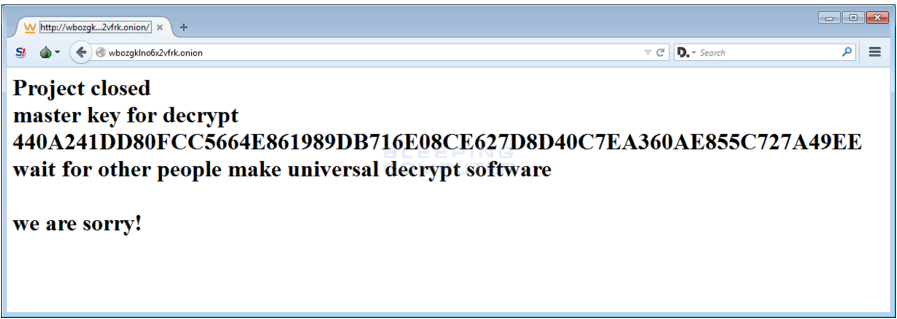

Opfer der Ransomware TeslaCrypt in den Versionen 3 und 4 können aber jetzt aufatmen. Nachdem die Drahtzieher hinter TeslaCrypt begonnen haben die Ransomware CryptXXX zu verteilen, ziehen sich die Entwickler von TeslaCrypt offensichtlich zurück. Über den Support Chat der Entwickler haben Experten von Eset mit den Kriminellen Kontakt aufgenommen – So heisst es:

“Projekt geschlossen. Es tut uns leid!” incl. Masterkey

Der Betreiber des Verschlüsselungs-Trojaner TeslaCrypt hat das “Handtuch” geschmissen und stellt nun seinen Opfer, überraschenderweise sogar öffentlich, den Wiederherstellungsschlüssel (Masterkey) seiner Malware zu Verfügung.

Können Sie Ihre verschlüsselten Dateien nicht einordnen, lesen sie hier>>

Für die Wiederherstellung der Daten führen Sie folgende Schritte aus:

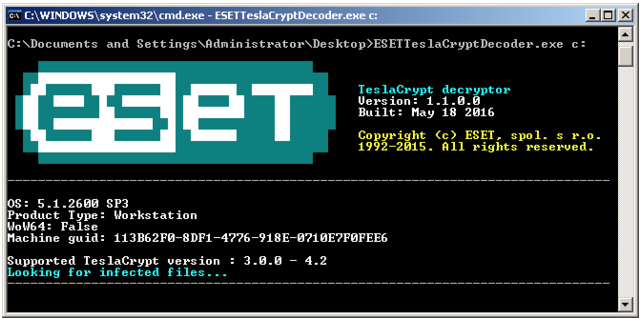

- Laden Sie den ESETTeslaCryptDecryptor herunter und speichern diesen auf dem Desktop

2. Klicken Sie Start – Alle Programme – Zubehör – und öffnen die Eingabeaufforderung mit Adminrechten (Win10: win+q – cmd eingeben – bei den Übereinstimmungen rechte Maus auf Eingabeaufforderung und mit Adminrechten öffnen)

3.

[su_note note_color=”black” text_color=”white” radius=”1″]cd

cd UsersuserprofilDesktop

ESETTeslaCryptDecryptor.exe c: und starten mit Enter

[/su_note]

4. Das Tool kann durch Angabe des Laufwerksbuchstaben verschiedene Bereiche überprüfen und die verschlüsselten Dateien wiederherstellen.

5. Die Wiederherstellung wird mit “Cleaning Finished” beendet und es erscheint eine Auswertung der infiziert Dateien und wieviele davon hergestellt werden konnten. Mit “Press Any Key” wird der ESETTeslaCryptDecryptor beendet. Über Eingabe von “exit” kann die Eingabeaufforderung geschlossen werden.

Auch die Kollegen von Bleepingcomputer bieten auf eigenen Seiten einen TeslaDecoder für die kostenfreie Wiederherstellung der Dateien an.

Kommen Sie nicht zurecht und brauchen Hilfe? Das Botfrei-Team bietet ein kostenfreies Forum an. Experten helfen „Schritt für Schritt“ bei der Lösung, Entfernung und nachhaltigen Absicherung des Computers.

Darauf sollten Sie im Forum achten: Damit die Experten auf Sie aufmerksam werden und helfend unterstützen können, sollten Sie sich im Forum anmelden und einen Beitrag erstellen in dem Sie Ihr Problem schildern. Nur dann kann individuell geholfen und die Infektion entfernt werden.

Bild: support.eset.com; Bleepingcomputer.com