Der Trojaner Retefe ist uns kein Unbekannter, erstmals im Jahr 2013 gesichtet, feiert die Malware laut dem Internet Storm Center (ISC) jetzt erneut sein Comeback. Wie damals hat es der Trojaner vornehmlich wieder auf Daten von Online-Banking Kunden abgesehen und wurde vom ISC zur Zeit vorrangig in den Ländern Schweiz, Japan, Österreich und in Schweden registriert.

Der Trojaner Retefe ist uns kein Unbekannter, erstmals im Jahr 2013 gesichtet, feiert die Malware laut dem Internet Storm Center (ISC) jetzt erneut sein Comeback. Wie damals hat es der Trojaner vornehmlich wieder auf Daten von Online-Banking Kunden abgesehen und wurde vom ISC zur Zeit vorrangig in den Ländern Schweiz, Japan, Österreich und in Schweden registriert.

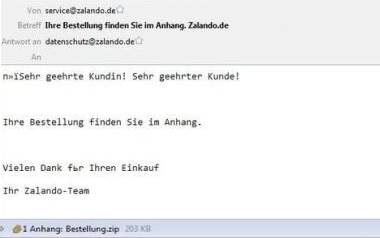

Üblicherweise erreicht uns diese Malware über diverse E-Mail Kampagnen, wie z.B. über gefälschten Rechnungen oder Bestellungen. Diese enthalten im Anhang eine Zip-Datei mit selbststartendem JavaScript-Code. Nach Starten des Codes geht es auch schon los und die eigentliche Malware wird auf den Rechner nachgeladen.

Was macht Retefe jetzt so gefährlich?

Auch wenn sich Retefe nach Manipulation des Systems selber entfernt, wird der Benutzer nunmehr bei Aufruf der offiziellen Seite seiner Online-Bank im Webbrowser, auf eine von Kriminellen manipulierte Seite umgelenkt. Wer jetzt glaubt, die gefälschte Seite leicht zu erkennen, der irrt hier. Da die Verbindung verschlüsselt aufgebaut wird und “dank” des durch die Trojaner-CA beglaubigten Zertifikats, wird die Verbindung im Webbrowser als vertrauenswürdig eingestuft und wiegt so den Banking-Kunden in Sicherheit. Auch der von der Bank per SMS versandte Token wird abgefangen und so die Zwei-Wege-Authentifizierung lahmgelegt. Hat Retefe die Bankdaten und u.a. persönliche Daten des Anwenders gesammelt, nimmt der Trojaner Kontakt über Remote-Verbindung mit seinen Hintermännern auf.

Vornehmlich hat es der Banking-Trojaner Retefe nur auf Windowssysteme angesehen und wurde vom Internet Storm Center in Deutschland auch noch nicht gesichtet, dennoch können wir jederzeit in den Fokus dieser Malware geraten!

Lesen Sie auch den Beitrag “DNS manipuliert? Online-Check zeigt Ihnen Ihre DNS-Server“

Wie kann den Rechner schützen?

- Verwenden Sie unbedingt eine professionelle Anti-Viren-Software, auch auf einem Mac!

- Schützen Sie Ihren Computer vor einer Infektion, indem sie das System immer “up-to-date” halten! Spielen Sie zeitnah Anti-Viren- und Sicherheits-Patches ein

- Halten Sie alle Programme auf dem Rechner aktuell z.B. automatisiert mit dem CSIS-Heimdal Security Agent

- Surfen Sie mit Mozilla’s FireFox? Dann greifen Sie auf Erweiterungen wie Noscript,Adblock und WOT zurück.

- Arbeiten Sie immer noch am Computer mit Admin-Rechten? Ändern Sie die Berechtigungen beim täglichen Arbeiten auf ein Mindestmaß und richten Sie die Benutzerkontensteuerung (UAC) für ausführbare Programme ein.

- Ob Ihr Browser und enthaltene Plugins aktuell -oder Sie schon Teil eines Botnetzes sind, erfahren Sie bei unserem Botnet Check.

- Nehmen Sie an der Cyber-Impfung teil. Diese Software unterstützt Ihr bestehendes Anti-Virus-Programm. Dieser Impfstoff agiert wie eine Alarm-Anlage und warnt Sie umgehend, falls verdächtige Aktivitäten oder Änderungen in der Registry entdeckt werden.

Ist Ihr Computer mit dieser Malware infiziert, können Sie sich gerne in unserem kosten -freien Forum anmelden. Dort werden Experten das Problem “Schritt für Schritt” mit Ihnen beheben.

Bild: freedigitalphotos.net