Nachdem wir in den letzten Tagen von der, in die Jahre gekommen, Sicherheitslücke des SSL/TLS-Verschlüsselungsverfahren “FREAK” berichtet haben, hat die Sicherheitsfirma FireEye am 4. und am 10. März über 10.000 Stichproben bei durchaus beliebten Android- sowie bei Applikationen für iOS durchgeführt. Obwohl die Sicherheitslücke bereits von den OS-Herstellern geschlossen wurde, ist wohl bei einigen Geräten der nötige Patch noch nicht angekommen bzw. die Anwendungen nutzen weiterhin veraltete OpenSSL-Librarys.

So kamen die Experten zu einem erschreckenden Ergebnis:

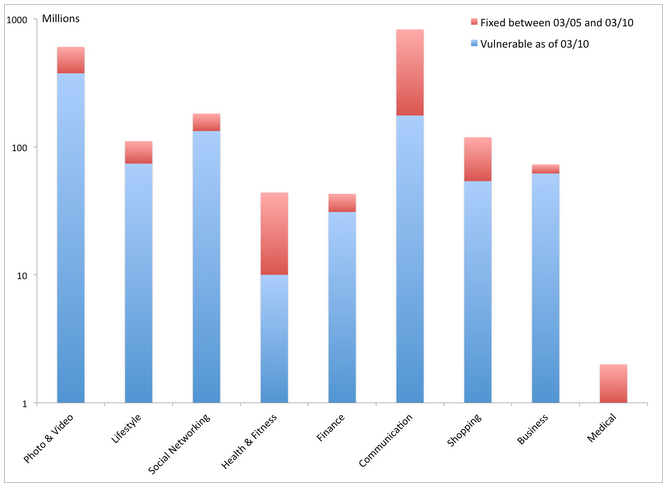

Erneute Stichproben am 10. März zeigten, dass weiterhin über 1228 Apps aus dem Google Play und über 770 zum Teil ältere iOS-Anwendungen nach wie vor anfällige OpenSSL-Librays nutzen, um sich mit HTTPS-Servern zu verbinden. Wobei 664 eine von Android bereitgestellte OpenSSL-Library und 554 eine selbst kompilierte Schnittstelle nutzen. Laut FireEye entspräche das über sechs Milliarden Downloads.

Das heisst, nicht nur sensible Daten werden abgegriffen, sondern diese können auch für eigene Zwecke gespeicher und manipuliert werden.

“FREAK” ist ein Relikt aus den 80er und 90er Jahren. Laut den Forschern stammt das Sicherheitsproblem noch aus den ersten Tagen des Internets, als es US-Firmen durch die NSA noch verboten war, effizientere Verschlüsselungsverfahren als einen 512-Bit-Schlüssel auf Ihren Servern einzusetzen. Leider wird diese unsichere Verschlüsselung offenbar weiterhin als Fallback, d.h. wenn eine starke Verschlüsselung der Kommunikation zwischen Server und Client nicht möglich ist, auf einer Vielzahl von Webseiten eingesetzt, u.a. sind peinlicherweise offenbar auch Seiten wie das Whitehouse, NSA und FBI betroffen. Weiter zum Beitrag>>