Nicht nur, dass die Sicherheitsfirma Kaspersky in den vergangen Tagen die Vorgehensweise der Hackergruppe “Carbanak” enttarnte. So hat Kaspersky Lab nun erste Details zu der Hackergruppe “Equation Group” veröffentlicht. Die von der Hackergruppe ausgehende Bedrohung soll alles bisherige in den Schatten stellen, weiterhin wird hinter dieser Aktion u.a. die NSA oder andere westliche Geheimdienste vermutet.

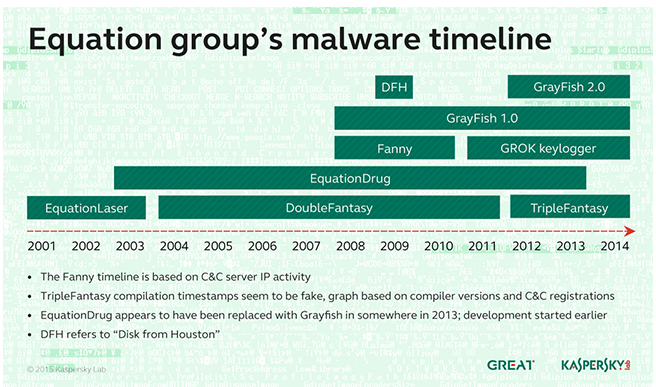

Um an ihre Ziele zu kommen setzen die Hacker ein Arsenal hochentwickelter, aufeinander aufbauender Schadprogramme ein, wie z.B. “DFH”, “Equationdrug”, “Equationlaser”, “Grayfish”, “Fanny”, “Double-” und “Triplefantasy”, welche zum Teil bereits seit 2001 im Umlauf sind.

Diese Schadprogramme sind in der Lage, nur Insidern bekannte, ganz bestimmte Schachstellen zu nutzen, um die Firmware bekannter Festplatten-Herstellern wie Samsung, Maxtor, Western Digital, Toshiba und Seagate mit Malware zu infizieren. Die Malware legt sich in bestimmten Bereichen der Festplatte ab und kann von dort unerkannt von Virenscannern, vor dem eigentlichen Betriebssystem gestartet werden. Hier sind alle erdenklichen Szenerien möglich um an gewünschte Informationen zu gelangen bzw. weiteren Schadcode nachzuladen. Zudem ist es in diesem Szenario nicht möglich, die Malware durch Formatierung der Festplatte, oder Neuinstallation des Betriebssystems zu entfernen. Sollten die Systeme über kein Internet verfügen, ist hier der Wurm “Fanny” aus dem Malware-Equipment der Hacker hervorzuheben. Dieser setzt sich auf USB-Geräten fest, welcher angeschlossen am Rechner diverse Befehle ausführt und Informationen aus isolierten Netzwerken sammelt, speichert und diese bei Internetverfügbarkeit an den C&C Server übermittelt.

Die Infektionswege sind vielfältig, dennoch ist den Experten ein klassischer Fall bekannt. So wurde bekannt, dass einem polnischen Wissenschaftler nach einer Konferenz in den USA eine mit Malware versetzte CD-ROM mit Konferenzmaterialen zugesendet wurde.

Laut Kaspersky zeigen diverse Analysen gewisse Ähnlichkeiten zu der Malware Stuxnet, welche gegen den Iran eingesetzt wurde, was eine Beteiligung der NSA nahe legt. Laut dem Nachrichtendienst Reuters wird von einem ehemaligen NSA-Mitarbeiter bestätigt, dass Methoden von der NSA entwickelt wurden, um Spähprogramme in Firmware von Geräten zu integrieren.

Gegenmaßnahmen: KEINE

Laut dem Kaspersky-Team gibt es zu dieser Infektion keine technischen Gegenmaßnahmen, ausser die Festplatte mechanisch zu zerstören.