Ein Computervirus (von lateinisch virus für „Gift“, „Schleim“; im Singular „das Computervirus“, alltagssprachlich auch „der Computervirus“, Plural „die Computerviren“) ist ein sich selbst verbreitendes Computerprogramm, welches sich in andere Computerprogramme einschleust.

Einmal gestartet, kann es vom Anwender nicht kontrollierbare Veränderungen am Status der Hardware (zum Beispiel Netzwerkverbindungen), am Betriebssystem oder an der Software vornehmen (Schadfunktion). Computerviren können durch vom Ersteller gewünschte oder nicht gewünschte Funktionen die Computersicherheit beeinträchtigen und zählen zur Malware.

Der Ausdruck Computervirus wird umgangssprachlich auch für Computerwürmer und Trojanische Pferde genutzt, da es oft Mischformen gibt und für Anwender der Unterschied kaum zu erkennen ist.

(Quelle: Wikipedia)

In unserem heutigen Beitrag möchten wir Euch auf eine Zeitreise entführen und Euch einen kleinen Einblick in die Entstehungsgeschichte der Computer-Schädlinge geben. Unser Artikel hat keinen Anspruch auf Vollständigkeit, er stellt lediglich einen Überblick zu interessanten Entwicklungen und der zeitlichen Abfolge dar.

Entgegen der weitläufigen Meinung, dass die Geschichte der Computer-Schädlinge mit dem Brain Virus (der erste Virus für ein Windows-System, 1986) begann, gab es schon viel, viel früher Computer-Programme, die alle Eigenschaften eines Computerviruses besassen. Erste Thesen dazu, genau gesagt zu selbst reproduzierenden “celluar automata” (Computerprogramme, die sich selbst reproduzieren können) stellte John von Neumann, der Vater der Kybernetik, bereits kurz nach Ende des 2. Weltkriegs auf.

Spielstand von Core Wars (Quelle:Wikipedia)

Um sich kostbare Rechenzeit auf den damals verbreiteten Großrechnern (Mainframes) zu sicher, schufen findige Programmierer Mitte der siebziger Jahre ein Programm namens “Rabbit” (zu deutsch: Kaninchen). Dieses vermehrte sich ähnlich schnell wie sein Namensgeber und kopierte sich immer wieder ans Ende der Warteschlange, in der Programme auf ihre Ausführung warteten. Allerdings konnten diese Programme auch außer Kontrolle geraten und so den gesamten Großrechner unbeabsichtigt ausser Gefecht setzen – die erste Schadfunktion war geboren.

Bis zu diesem Zeitpunkt der Entwicklung war ein Virus – der erst 1981 erstmals auch so genannt wurde – stets nur auf einem Computer aktiv. Um sich zu verbreiten, mussten sie per Hand von Computer zu Computer weitergetragen und dort ausgeführt werden. Dies änderte sich 1971 mit dem Wurm “Creeper”. Dieser von Bob Thomas entwickelte Schädling wanderte über das ARPANET, dem Vorgänger des heutigen Internets, von Rechner zu Rechner. Im Gegensatz zu heutigen Würmern vervielfältigte sich der Wurm jedoch nicht selbst, sondern das Original-Programm sprang zum nächsten Rechner und verschwand vom vorherigen. Auch eine Schadfunktion besass das Programm nicht. Es meldete sich nur mit der Nachricht

“I’m the Creeper, catch me if you can!”

(zu deutsch: “Ich bin der Kriecher, fang mich, wenn Du kannst!”)

beim Benutzer und gab nur einen Vorgeschmack von dem was Würmer zwanzig Jahre später anrichten sollte.

Als Reaktion als “Creeper” wurde kurz darauf und sozusagen als nächster Meilenstein das erste Anti-Viren-Programm – “Reaper” geschaffen. Mit diesem liess sich genau ein Schädling nämlich der “Creeper” entfernen. Die Funktionsweise wich auch noch stark von der heute bekannten ab. “Reeper” jagte “Creeper” im Netz hinter und zerstörte ihn.

Die mit Hilfe von Creeper demonstrierte Technik der Verbreitung über ein Netzwerk wurde in den folgenden Jahren immer weiterentwickelt. “Pervade” wurde an das beliebtes Ratespiel “Animals” gekoppelt und erreichte so eine für diese frühen Jahre hohe Verbreitung ohne jedoch echten Schaden anzurichten. Auch der Wurm “Vampir“, der seinen Namen erhielt, da er die befallenen Computer nur nachts nutzte und tagsüber untätig war, zeigte neue Ansätze von sich selbst verbreitenden Programmen. Aber auch zu diesem Zeitpunkt war das Gebiet der Schadprogramme mehr eine Spielwiese für Forscher als eine echte Bedrohung für die Computerlandschaft.

5.25”-Diskette (Quelle:Wikipedia)

Etwa zeitgleich schrieb der 15-jährige Rich Skrenta “Elk Cloner” – einen Virus für das Apple II Betriebssystem – und kreierte damit einen der ersten Viren, der sich auch vermehrt außerhalb einer geschützten Umgebung verbreitete. Dies ging so weit, dass das Time Magazin über ihn berichtete. Der Infektionsweg war denkbar einfach: Wurde eine infizierte Diskette in einen Computer eingeschoben, so kopierte sich der Virus in den Speicher des Computers und von dort auf jede weitere Diskette, die danach mit dem Computer bearbeitet wurde. Auch dieser Virus hatte keine echte Schadwirkung vorgesehen, wie wir sie heute kennen – er arbeitete jedoch mit einige Spielereien, so zeigte er nach jedem fünfzigsten Start ein Gedicht an und verriet dadurch seine Anwesenheit.

Die Mailboxen von Nutzern erreichten die ersten Schadprogramme Mitte der achtziger Jahre. EGABTR (ausgesprochen eggbeater (zu deutsch:Schneebesen)) tarnte sich als Programm zur Verbesserung der Grafikanzeige, zerstörte in Wahrheit aber das Dateisystem auf der Festplatte.

1986, also fast dreißig Jahre nach von Neumanns Überlegungen, tauchte der Brain Virus auf, der heute fälschlicherweise oft als der erste Virus überhaupt angesehen wird. Aber wie Sie gelernt haben, reicht diese Entwicklung viel weiter zurück. Dennoch war Brain ein weiterer Meilenstein da er IBM-PC mit dem Betriebssystem MS-DOS (dem Vorgänger des heutigen Windows) angriff.

Die pakistanischen Brüder Basit und Amjad betrieben zu dieser Zeit in Lahore ein Computergeschäft, in dem sie hochpreise Software zu günstigen Preisen verkauften. Damit die Software nicht einfach weitergegeben werden konnte, fügten sie eine Art Kopierschutz ein. Dieser verhinderte zwar nicht das Kopieren an sich, brachte aber den Virus nach einem ähnlichen Prinzip wie bei den Apple-Viren zuvor auf jede neue Diskette. In dem Virus war allerdings Name, Adresse und Telefonnummer der Brüder angegeben, unter der man Hilfe erhalten konnte.

In dem folgenden englischen Film sehen sie, wie der Brain Virus nach 25 Jahren seinen Weg zurück zu den beiden Brüder findet. Im Anschluss laden wir Sie ein, uns weiter zu begleiten, um zu sehen wie es ab nun rasant weiterging mit den Computer-Schädlingen.

Vom Virus gezeichneter Weihnachtsbaum

Viel weitreichendere Folgen hatte der sich 1988 ausbreitende erste Internet-Wurm “Morris”, der mehrere tausende Rechner infizierte. Er stammt aus der Feder des 23 jähriger Student Robert T. Morris – Sohn von Robert H. Morris, einem der Autoren des Computerspiels “Darwin”, von dem wir weiter oben schon erzählt hatten. Der Wurm sollte, so der Autor, lediglich die Größe des Internets ermitteln, in dem er alle Rechner zählte. Aufgrund eines Fehlers kam es jedoch zu Mehrfachinfektionen, die die befallenen Rechner immer weiter ausbremsten bis nichts mehr ging. Der Wurm enthielt auch bereits einige einfache Mechanismen, um die Abwehr der Infektion zu erschweren und wurde von Morris, der zu dieser Zeit an der Cornell Universität studierte, an einer anderen Hochschule, dem MIT, freigesetzt, um die Rückverfolgung zu sich zu erschweren. Allerdings nützte diese Maßnahme nicht viel und Morris wurde 1989 aufgrund dieses Vorfalls verurteilt.

Das Bedürfnis nach Informationen über die in den achtziger Jahren großflächig bekannt werdende Krankheit AIDS nutzte das Trojanische Pferd “PC Cyborg“, das auch unter dem Namen “AIDS-Trojaner” auftauchte. Eben diese Informationen wurden auf einer Diskette – das Internet in seiner heutigen Form als Informationsquelle existierte zu dieser Zeit noch nicht – angeboten. Allerdings zeigte diese Diskette unerwünschte Nebenwirkungen. Nach dem 90. Neustart des Rechners (bei späteren Versionen wurde diese Zeit immer weiter verkürzt) begann der Trojaner Verzeichnisse auf der Festplatte zu verstecken und Dateinamen zu verschlüsseln, so dass kein Zugriff mehr auf die Daten möglich war. Gleichzeitig bot er gegen Zahlung von 189 US-Dollar eine ‘erneuerte Lizenz‘ an, mit der die Daten wieder sichtbar werden sollten. Ein solches Verhalten von Schadprogrammen, die als Ransomware – also Tools die Erpressungsversuche starten – bezeichnet werden, beobachten wir auch heute noch häufig (hier ein aktueller Fall).

Zu Beginn der neunziger Jahre kamen die ersten Anti-Viren-Produkte in Mode (Ist Ihr Virenschutz noch aktuell?). Zu dieser Zeit waren nur einige hundert Viren (heute taucht alle ein bis zwei Sekunden ein neuer Schädling auf) bekannt und im Umlauf, so dass die Programme ein vergleichsweise einfaches Spiel hatten und ausschließlich signatur-basiert arbeiteten, d.h. sie durchsuchten alle Dateien auf der Festplatte oder Diskette nach bestimmten Programmteilen, die charakteristisch für den Virus waren und die jede Kopie des Virus enthielt. Allerdings waren die Angreifer schon einen Schritt weiter – sie schufen polymorphe Viren. Diese verändern ihr Aussehen mit jeder Kopie, die sie anlegen, indem sie Teile von sich verschlüsselten. So entstanden unzählige Varianten eines Virus, die sich alle in ihrem Aussehen auf Programmebene unterschieden aber dennoch die gleiche Schadwirkung besassen und durch diesen Trick für die Anti-Viren-Produkte schwer zu finden waren.

Michelangelo, der Namensgeber für den gleichnamigen Virus (Quelle: Wikipedia)

Diese erhöhte Aufmerksamkeit zum Thema Viren in den Medien machten den Erfolg von Hoaxes (zu deutsch: Scherz), die über E-Mails verbreitet wurden, erst möglich. Wer hat solch eine gut gemeinte E-Mail von Freunden oder Bekannten, in der vor einem gefährlichen Virus gewarnt wird, nicht schon einmal bekommen? Je stärker das Internet die Gesellschaft erobert hat, um so mehr hat sich dieses sozialpsyologische – eine technische Ursache ist hier nicht zu finden – Phänomen auch ins Internet ausgebreitet. Bis in die heutige Zeit können wir dies beobachten, aber die Anfänge reichen bis in Jahr 1994 zurück – bis zu dem “Good Time Virus Hoax“. In der damals verbreiteten E-Mail wurde vor E-Mails mit der Betreffzeile “Good Times” gewarnt. Die E-Mail behauptete weiter, dass schon das Lesen der E-Mail ausreichen würde, um den gefährlichen Virus zu aktivieren, der daraufhin die gesamte Festplatte löschen würde. Um sich zu schützen, soll der Benutzer E-Mails mit diesem Betreff umgehend Löschen und die Warnmeldung weiterleiten. Ein echter Schaden an den Daten auf der Festplatte entstand natürlich nicht, da Schadprogramme mit dieser Funktionsweise erst einige Jahre später auftauchten (Um genau zu sein dauerte es noch bis 1999 als der Wurm “Bubbleboy” erstmals diese Möglichkeit demonstrierte.). Allerdings erzeugte dieser und die zahlreichen folgenden Hoaxes Verunsicherung bei den Computernutzer, wirtschaftliche Ausfälle durch vertane Zeit und Unmengen unnütz versendeter E-Mails.

Neben diesen Scherzen dominierten Makroviren die Zeit bis zur Jahrtausendwende. Umfangreichere Anwendungen, insbesondere Microsoft Office war aufgrund der Verbreitung stark betroffen, enthalten oft eine eigene Sprachen, um kleine Programme – sogenannte Makros – zu schreiben und diese an ein Dokument anzuhängen. Dies brachte für die Virenautoren einen neuen Vorteil mit sich. Zum einen mussten keine ausführbaren Dateien (wie z.B. .exe) mehr verschickt werden, vor deren Öffnen laufend gewarnt wurde, sondern harmlos aussehende Officedokumente (wie z.B. .doc). Und zum anderen brauchten diese Dateien nicht mehr gestartet werden, sondern es genügte, die Datei mit der vorgesehenen Anwendungen, also z.B. Microsoft Word, zu öffnen – und dies geschah meist automatisch per Doppelklick. Einmal geöffnet wurde der PC infiziert und der Virus hängte sich an alle mit dem Programm erstellten Dokumente an, um so weiterverbreitet werden zu können. 1995 tauchte der erste Makrovirus “Concept“, der sich auch großflächig über Microsoft Word-Dokumente verbreitete, auf. Eine Schadfunktion im heutigen Sinne besass er nicht, er zeigte aber das Konzept – und daher wohl auch der Name – wie über harmlos aussehende Dokumente Schädlinge verbreitet werden können.

Den Höhepunkt erreichte diese Entwicklung 1999 mit dem Melissa-Virus. Der Infektionsweg über Microsoft Word-Dokumenten glich dem anderer Makro-Viren. Allerdings wartet dieser Virus nicht mehr, bis ein infiziertes Dokument zufällig verschickt wurde, sondern versendete sich selbst an im Adressbuch gespeicherten E-Mail-Empfänger. Spätere Varianten von Melissa löschten oder verschlüsselten Daten um Geld zu erpressen, die ursprüngliche Version erzeugte auf dem infizierten System zunächst keinen echten Schaden. Allerdings quittierten eine Vielzahl von E-Mail-Servern unter der Last, der durch Melissa erzeugten E-Mails ihren Dienst und Melissa läutete gleichzeitig das Zeitalter der Mailing-Würmer ein.

BIOS, das zum Starten eines Computers benötigt wird (Quelle:Wikipedia)

Was mit dem Melissa-Virus 1999 began, wurde ein Jahr später vom “ILOVEYOU-Wurm” weit übertroffen. Technisch gesehen brachte dieser nicht viel Neues, er nutzte lediglich zusätzlich eine Schwachstelle aus, um dem Nutzer vorzugaukeln, dass sich beim Anhang der E-Mail um eine einfach Textdatei handelte anstatt wie im Wahrheit um das Schadprogramm. Allerdings spielte Social Engineering wieder eine wichtige Rolle – die Betreffzeile enthielt den Text “I love you”, der Anhang hatte den Namen “LOVELETTER-FOR-YOU” (zu deutsch: Ein Liebesbrief für Dich). Dies führte dazu, dass der Schädling sehr oft geöffnet wurde und sich daraufhin an die Kontakte im Adressbuch verschickte. Gleichzeitig überschrieb er Daten auf der Festplatte. Die Geschwindigkeit mit der sich der Wurm weltweit ausbreitete wurde bis dato nicht beobachtet – binnen von 10 Tagen wurden über 50 Millionen infizierter Rechner gezählt und dies führte, wie auch schon bei Melissa zu Ausfällen im E-Mail-System.

Mit Beginn des neuen Jahrtausend zeigte sich auch eine weitere Angriffsmöglichkeit durch Schadprogramme – Distributed Denial of Service-Angriffe (DDoS-Angriff). Ziel des Angreifers bei einem DoS-Angriff ist es, eine Webseite oder einen Server im Internet mit Hilfe einer Vielzahl von Anfragen zu überlasten, so dass er keine regulären Anfragen mehr entgegennehmen kann. Um dieses Vorgehen erfolgreicher zu machen, werden die Anfragen von einer Vielzahl von verschiedenen Rechner aus losgesendet – man sprich hier also von einem verteilten (auf englisch: distributed) Angriff. Im Februar 2000 wurde ein solcher auf hochfrequentierte Webseiten wie Yahoo, ebay und Amazon beobachtet, die daraufhin für mehrere Stunden nicht mehr erreichbar waren und erhebliche Verluste erlitten. Programme, die solche Angriffe ausführen, werden in gleicher Weise wie Schadprogramme auf viele Rechner verteilt und starten zeitgleich mit dem Angriff um größtmöglichen Schaden anzurichten.

In den folgenden Jahren hielten eine Vielzahl von Würmern, die im Monatstakt erschienen, die Computerwelt in Atem. Diese alle aufzuzählen würde den Beitrag sicherlich sprengen, daher haben wir nur einige wenige exemplarisch herausgesucht, um Ihnen die Situation zu dieser Zeit zu schildern. Alle Würmern zielten auf Grund seiner hohen Verbreitung auf Windows als Betriebssystem ab, übertrafen sich gegenseitig was die Ausbreitungsgeschwindkeit anging, verursachten hohe wirtschaftliche Schäden und nutzen Schwachstellen aus, für die bereits Patches zur Verfügung standen.

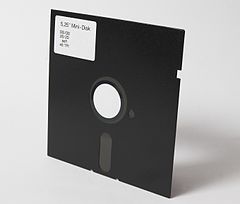

Eine Ausnahme bildete der “Code Red-Wurm”, der nicht die Clients infizierte, sondern Webserver im Internet angriff. Gelang ihm dies, so veränderte er das Aussehen der Webseiten (ein sogenanntes Defacement) indem er den Text

HELLO! Welcome to https://www.worm.com! Hacked By Chinese! (zu deutsch: Hallo! Willkommen auf https://worm.com! gehackt von Chinesen!)

einfügte – zusätzlich versuchte er sich weiterzuverbreiten und startete DoS-Angriffe. Dem Wurm gelang es an einem Tag im Juli 2001 innerhalb von 14 Stunden 359.000 Server zu infizieren.

Weltweite Ausbreitung des Code Red-Wurms

Ein ähnlich hohes Tempo legte 2003 der “SQL Slammer-Wurm” vor, der innerhalb von 10 Minuten mehr als 65.000 Server mit Microsoft SQL Server (einer Datenbank) infizierte. Möglich wurde dies u.a. dadurch, dass er nur sehr kleine Pakete zur Weiterverbreitung benötigte. Der durch den Wurm verursachte Datenverkehr führte jedoch zu starken Beeinträchtigungen im Internet.

Übertroffen wurde dies nur noch durch den “MyDoom-Wurm“, der sich im Januar 2004 rasant verbreitete. Auf dem Höhepunkt der Entwicklung enthielt jede zwölfte E-Mail eine Kopie des Wurms, der bereits ein ausgeklügeltes Verbreitungs- und Tarnsystem sowie weitreichende Schadwirkungen besass. Gezielte DDoS-Angriffe und verhinderte Zugriffe auf Seiten von Herstellern von Anti-Viren-Software gehörten u.a. zu seinem Repertoire.

Noch einen Schritt weiter ging es mit dem “Bagle-Wurm“, der etwa zeitgleich aufkam. Dieser verbreitete sich nicht nur per E-Mail, sondern machte die infizierten Rechner auch zu Bots und verschickte darüber Spam. Das so entstandene Botnetz war über mehrere Jahre für große Mengen von Spam verantwortlich und ist auch noch heute aktiv. Gegenspieler dazu war der “Netsky-Wurm – beide versuchten sich gegenseitig von einem infizierten Rechner zu verdrängen und kämpften dort um die Vorherrschaft. Aus der gleiche Feder wie Netsky stammte auch der “Sasser-Wurm“, der sich über offene Ports in Netzen rasant ausbreitete und diese so lahmlegte.

Natürlich gab es in diesen Jahren noch viel viel mehr Würmer der unterschiedlichsten Ausgestaltung. Aber dieser kurze Überblick soll uns zunächst genügen – lassen sie uns voranschreiten mit der Entwicklung im neuen Jahrtausend.

2005 zeigt sich wieder einmal wie einfach es trotz aller Sicherheitsvorkehrungen geworden war sich ein Schadprogramm einzufangen. Sony hatte zu dieser Zeit ein neues System zur digitalen Rechteverwaltung (DRM) entwickelt, das beim bloßen Abspielen der CD auf dem Rechner ein sogenanntes Rootkit installierte, ohne dass der Benutzer dem zustimmte oder dies bemerken konnte. Ein solches Rootkit ermöglicht einen einfachen Zugriff auf den Rechner von aussen und verbirgt sich gleichzeitig vor dem Nutzer und Anti-Viren-Programmen. Für Schadprogramme war durch diese Aktion also eine Hintertür auf den Rechner geöffnet worden und dies erzeugte einen Skandal in dessen Folge Sony die CDs zurückrief.

Eine neuartige Masche – sogenannter Pump-and-Dump-Spam dominierte das Jahr 2006. Mit Hilfe von Spam-E-Mails wurden Aktien beworben und ein Kursanstieg prognostiziert. Die Betrüger, die vor der Kampagne die Aktien sehr günstig (i.d.R. sogenannte Penny-Stocks) erworben hatten, warten nun bis genügend gutgläubige Anleger auf die E-Mails hereinfielen und die Aktien kauften, so dass der Kurs stieg. Die daraus resultierenden Kursgewinne flossen in die Taschen der Hintermänner, die ihre Anteile schnell verkauften und zurück blieben die geprellten Kleinanleger.

Eine neuartige Masche – sogenannter Pump-and-Dump-Spam dominierte das Jahr 2006. Mit Hilfe von Spam-E-Mails wurden Aktien beworben und ein Kursanstieg prognostiziert. Die Betrüger, die vor der Kampagne die Aktien sehr günstig (i.d.R. sogenannte Penny-Stocks) erworben hatten, warten nun bis genügend gutgläubige Anleger auf die E-Mails hereinfielen und die Aktien kauften, so dass der Kurs stieg. Die daraus resultierenden Kursgewinne flossen in die Taschen der Hintermänner, die ihre Anteile schnell verkauften und zurück blieben die geprellten Kleinanleger.Was sich 2004 mit dem “Bagle-Botnetz” schon andeutete, sollte sich ab 2007 schlagartig ausbreiten und das Internet dominieren. Begleiten Sie uns also weiter auf unserer Reise um zu erfahren wie es mit Storm, Conficker, Zeus und SpyEye weiterging.

Im Januar 2007 formierte sich das Storm-Botnet, von dem aus beinahe zwei Jahre lang Millionen von Spam-E-Mails ausgesendet werden sollten. Seinen Namen erhielt es aufgrund der ersten Spam-E-Mail-Kampagne, mit der der “Storm-Wurm” verteilt wurde und die Nachrichten zum Orkan Kyrill, der im Januar 2007 in weiten Teilen Europas wütete, versprach. Auch später wurden immer wieder aktuelle Ereignisse herangezogen, um die Empfänger der E-Mails zu verleiten den infizierten Anhang zu öffnen.

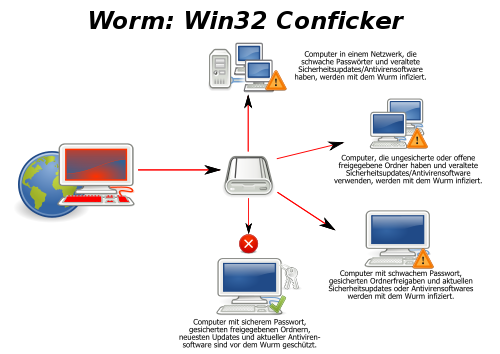

Infektionswege von Conficker (Quelle: Wikipedia)

Kein griechischer Gott, sondern ein vorallem Bankdaten stehlendes Trojanisches Pferd verbirgt sich hinter Zeus, der bereits seit Mitte 2007 im Umlauf ist und seit 2009 verstärkt verbreitet wird. Das aus den infizierten Zombie-Rechner geschaffenen Botnets wird lediglich für die Weiterverbreitung des Schadprogramms verwendet – ansonsten liest der Trojaner still im Hintergrund die Tastatureingaben mit, um so an die Zugangsdaten zu Online-Banking-Konten zu gelangen. Die Hintermänner hinter Zeus verdienen nicht nur an diesen lukrativen Daten, sondern haben ihr Geschäftsmodell erweitert und verkaufen in Untergrundforen Zeus-Baukästen, mit denen jeder mit wenigen Klicks seinen eigenen “Zeus” basteln könnte.

Nicht herkömmlichen PCs sondern Prozesssteuerungssystem (SCADA) befiel Stuxnet im Juni 2010. Diese Anlagen regeln beispielsweise die Abläufe in Produktionsstraßen oder Energiesystemen. Neben der technischen des Schadprogramms führte insbesondere der Aspekt der möglichen Auswirkungen eines Angriffs auf die Steuerung bspw. in einem Atomkraftwerk zu einer Neueinschätzung der Bedrohungslage auf diesem Gebiet.

So bedrohlich wie die Lage nun klingt und auch ist, die Gegenseite schaut dem nicht tatenlos zu. Seit dem Aufkommen von Schadprogramme gibt es immer Forscher die sich mit Abwehrmaßnahmen beschäftigen. Häufig ist dies ein Katz-und-Maus-Spiel. Das dies aber dennoch erfolgreich ist zeigte die Abschaltung des Rustock-Botnets, das mehr als vier Jahre aktiv war und bis zu 25.000 Spam-E-Mails pro Stunde pro infizierten PC versenden konnte, im März 2011. Lesen Sie weiter in unserem Bericht “Banking-Trojaner sind gegenwärtig” das moderne Malware auf alte bekannte Infektionen aufsetzen und Computersysteme nachhaltig kompromittieren.

Wir hoffen Ihnen hat unsere kleine Reise durch die Zeit gefallen. Sie haben gesehen, das Schadprogramme nicht bloß ein Phänomen der letzten Jahre sind. Allerdings hat der Schaden, den sie anrichten könnten, drastisch zugenommen und Maßnahmen zum Schutz sind dringend notwendig!

bofrei empfiehlt: Finden Sie heraus, ob Malware auf Ihrem System aktiv ist, dazu empfehlen wir einen vollständigen Systemscan mit dem EU-Cleaner powered by Surfright.