Sicherheitsforscher haben bislang die Ausbreitung des Flashpack Exploit-Kit hauptsächlich auf Systemen in Japan ausgemacht. Bei dieser Infektion besuchen und nutzen ahnungslose Anwender auf Internetseiten angebotene Social-Media-Sharing-Buttons, um Informationen in Sozialen Netzen auszutauschen.

Beim Klicken dieser “Teilen-Knöpfe” wird allerdings ein Script gestartet, das die seit Anfang des Jahres bekannte Sicherheitslücke CVE-2014-0497 im Adobe Flash Player ausnutzt, um weiteren Schadcode, der im Hintergrund heruntergeladen wird, auf dem System auszuführen. Auf verschiedenen Systemen betroffener Opfer wurde zudem der Carberp-Trojaner gefunden, der u.a. auf das Ausspähen von Online-Banking Informationen ausgerichtet ist. Trend Micro Threat Encyclopedia: TROJ_CARBERP.YUG

Experten von Trend Micro gehen davon aus, das entweder die Webseiten von Cyberkriminellen gehackt, oder die Webseiten Betreiber selber unwissentlich fertige mit Schadcode behaftete Scripte auf Ihre Webseiten eingebaut haben, um die Attraktivität auf Ihren Seiten durch Social-Media-Sharing-Buttons für direkte Anbindung an Soziale-Netze zu erhöhen.

Chen von Trend Micro: “Website-Besitzer sollten sehr vorsichtig von unbekannten oder durch Drittanbieter angebotene Add-ons bzw. fertig angebotenen Web-Scripten sein, diese könnten im Hintergrund die System der Anwender mit Schadcode kompromittieren und zudem den normalen Betrieb der Seite drastisch einschränken.”

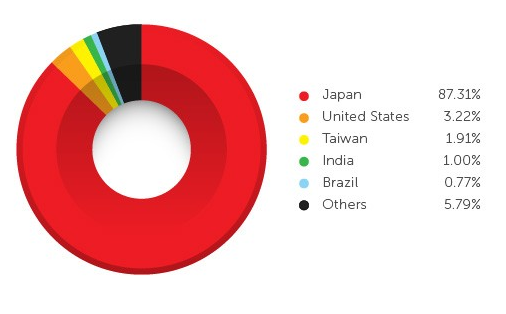

Fokus der Flashpack Exploit-Kit Infizierung richtet sich z.Z. auf Japan, mit 66000 Infizierten Usern und einem Anteil von 87,31%. Danach folgen die Vereinigten Staaten, mit 3,22% und Taiwan, mit 1,91%, nach Trend Micro Telemetriedaten.

Bei dieser Infektion wird hauptsächlich eine bekannte Sicherheitslücke im Flash-Player ausgenutzt und scheinbar werden in diversen Regionen der Welt laut Trend Micro Zahlen (z.B. Japan mit 87,31%) wichtige Updates komplett ignoriert.

Schutz gegen infizierte Internetauftritte!

- Erweiteren Sie Ihren Browser um Plugins, wie z.B. NoScript.

- Setzen Sie auf eine professionelle Antiviren-Lösung mit einer leistungsfähigen URL-Blockliste und sehr kurzen Update-Zyklen. Ergänzen Sie diesen um die kostenfreie Cyber-Impfstoff.

- Entschlacken Sie Ihren Windows-PC um nicht benötigte Software, wie z.B. Java.

- Halten Sie Ihren Webbrowser stetig aktuell und setzen Sie auf einen Auto-Updater, wie CSIS Heimdal Security Agent.

Haben Sie eine Internetseite? Dann melden Sie sich kostenfrei unter www.initiative-s.de an und lassen Sie Ihren Webauftritt regelmäßig durch uns auf Schadsoftware untersuchen!