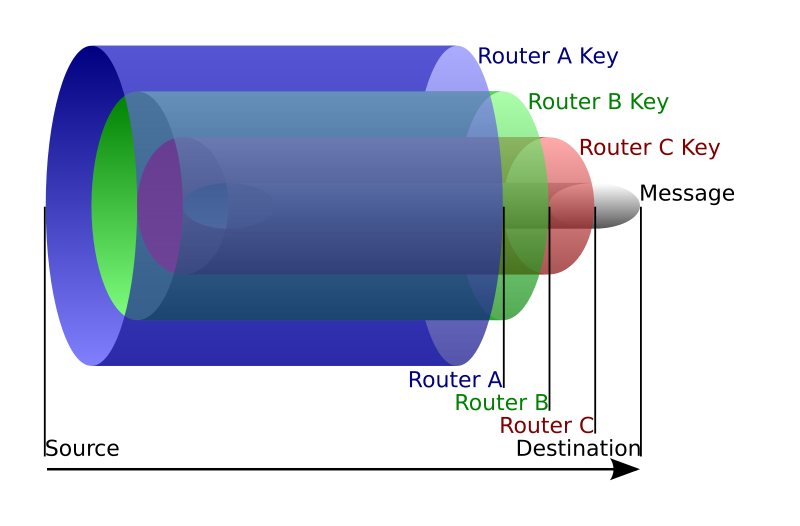

Tor ist ein Anonymisierungsdienst, der es Internetnutzern ermöglicht ihre Spur im Netz zu verschleiern und die Rückverfolgung und Identifizierung zu erschweren. Tor steht für „The onion routing“. Der Name des Dienstes findet sich in seiner Funktionsweise und Struktur wieder, die dem Aufbau einer Zwiebel gleicht. Im Inneren, umgeben von vielen Verschlüsselungsebenen befindet sich die Nachricht, die erst nach dem „Häuten der Zwiebel“ ersichtlich wird.

Hintergrund

Internetprotokoll-Pakete (IP-Pakete), die zur Kommunikation mit Diensten und Webseiten im Internet dienen, werden in der Regel über den schnellsten Weg zwischen PC/Endgerät und Server vermittelt („routing“). Dabei können Verschlüsselungstechniken angewendet werden, die den Inhalt der Nachricht verschlüsseln. HTTPS ist ein Beispiel für diese “Ende-zu-Ende-Verschlüsselung” zwischen Browser und Webserver. Quelle und Ziel der Kommunikation lässt sich auf diesem Weg jedoch nicht verschleiern.

Nimmt man Einbußen bei der Zustellgeschwindigkeit von IP-Paketen in Kauf, so können auch längere Routen gewählt und die Nachricht samt Quell- und Zielinformationen anonymisiert werden. Dies ist der zentrale Service den das Tor-Netzwerk anbietet. Durch das sich global erstreckende Internet ist es möglich, Pakete über große Umwege und nach mehrfacher Verschlüsselung ans Ziel zu leiten.

Dabei legt der Client die Route, die das Paket bis zur Zustellung nehmen soll, fest und verschlüsselt das vollständige Internetpaket rekursiv mit den öffentlichen Schlüsseln der gewählten Verbindungspunkte. Jede Ebene der Verschlüsselung beinhaltet wiederum die Adresse des nächsten Verbindungsknotens. So ist sichergestellt, dass jeder Verbindungspunkt maximal den letzten und den folgenden Adressaten kennt.

Veranschaulichen kann man sich das Verfahren an folgendem Beispiel: Alice möchte eine geheime Nachricht an Bob schicken und will außerdem vermeiden, dass ihr Postdienst (Provider) erfährt, wer der Empfänger ist. Also legt sie den Brief (Klartext) in einen Umschlag und versiegelt ihn (Ende-zu-Ende-Verschlüsselung). Nun schreibt sie Bob’s Adresse auf den Umschlag und legt diesen in einen weiteren Umschlag (2. Verschlüsselung). Diesen adressiert sie nun an einen anderen Postdienst. Das wiederholt sie nun beliebig oft und erhöht damit den Aufwand, den Weg des Briefes nachverfolgbar zu machen. Nun wirft Alice den Brief bei Ihrer Post ein. Die versendet ihn an die erste Adresse; einen anderer Postdienst, der wiederum in dem Brief einen weiteren Umschlag mit einer anderen Adresse findet. Nun wird der Brief solange weitergeleitet, bis der letzte Postdienstleister den innersten Brief erhält und an Bob zustellt. Der öffnet nun den letzten Umschlag und kann die Nachricht lesen.

Problematik

Der Vorteil des Tor-Netzwerks, IP-Pakete über möglichst viele Zwischenstopps und mit möglichst starker und wiederholter Verschlüsselung zu versenden ist gleichzeitig die größte Schwäche. Denn die erzielte Sicherheit kommt nicht ohne Kosten daher. Zwar ist der Dienst frei und offen zugänglich für alle Internetnutzer, Pakete werden aber aufgrund der längeren Wege und häufigeren Vermittlungen signifikant langsamer zugestellt. Das bedeutet, dass besonders die Qualität von Streamingdiensten (z.B. YouTube oder Spotify etc.) unter der Nutzung des Tor-Netzwerkes leidet.

Des weiteren ist die Nutzung gerade für unerfahrene Benutzer und solche mit geringem technischen Verständnis fraglich. Wer einen Dienst wie das Tor-Netzwerk nutzt, um seine Spuren zu verschleiern, aber gleichzeitig an anderer Stelle die eigene Identität bei Facebook und Co. wieder preisgibt, hat dadurch keinerlei Nutzen gewonnen.

Wie Heise.de am 6. August berichtete, hat das Firefox Tor-Bundle eine Sicherheitslücke, die es ermöglicht Schadcode einzuschleusen und auszuführen. Hackern gelang es so die Identität des Nutzers trotz Anonymisierungsverfahren beim Surfen wiederherzustellen. Dies betrifft jedoch nur Nutzer, die das Tor-Bundle mit vorkonfiguriertem Firefox 17 ESR nutzen. Wer ganz sicher gehen will, konfiguriert den eigenen Router entsprechend und nutzt das Tor-Netzwerk, um sämtliche Kommunikation zu verschleiern. Mit dem Tor-Bundle gelingt nur die Verschleierung von Webseitenaufrufen über den mitgelieferten Browser.

Weitere Infos

Hintergrund

Internetprotokoll-Pakete (IP-Pakete), die zur Kommunikation mit Diensten und Webseiten im Internet dienen, werden in der Regel über den schnellsten Weg zwischen PC/Endgerät und Server vermittelt („routing“). Dabei können Verschlüsselungstechniken angewendet werden, die den Inhalt der Nachricht verschlüsseln. HTTPS ist ein Beispiel für diese “Ende-zu-Ende-Verschlüsselung” zwischen Browser und Webserver. Quelle und Ziel der Kommunikation lässt sich auf diesem Weg jedoch nicht verschleiern.

Nimmt man Einbußen bei der Zustellgeschwindigkeit von IP-Paketen in Kauf, so können auch längere Routen gewählt und die Nachricht samt Quell- und Zielinformationen anonymisiert werden. Dies ist der zentrale Service den das Tor-Netzwerk anbietet. Durch das sich global erstreckende Internet ist es möglich, Pakete über große Umwege und nach mehrfacher Verschlüsselung ans Ziel zu leiten.

Dabei legt der Client die Route, die das Paket bis zur Zustellung nehmen soll, fest und verschlüsselt das vollständige Internetpaket rekursiv mit den öffentlichen Schlüsseln der gewählten Verbindungspunkte. Jede Ebene der Verschlüsselung beinhaltet wiederum die Adresse des nächsten Verbindungsknotens. So ist sichergestellt, dass jeder Verbindungspunkt maximal den letzten und den folgenden Adressaten kennt.

Veranschaulichen kann man sich das Verfahren an folgendem Beispiel: Alice möchte eine geheime Nachricht an Bob schicken und will außerdem vermeiden, dass ihr Postdienst (Provider) erfährt, wer der Empfänger ist. Also legt sie den Brief (Klartext) in einen Umschlag und versiegelt ihn (Ende-zu-Ende-Verschlüsselung). Nun schreibt sie Bob’s Adresse auf den Umschlag und legt diesen in einen weiteren Umschlag (2. Verschlüsselung). Diesen adressiert sie nun an einen anderen Postdienst. Das wiederholt sie nun beliebig oft und erhöht damit den Aufwand, den Weg des Briefes nachverfolgbar zu machen. Nun wirft Alice den Brief bei Ihrer Post ein. Die versendet ihn an die erste Adresse; einen anderer Postdienst, der wiederum in dem Brief einen weiteren Umschlag mit einer anderen Adresse findet. Nun wird der Brief solange weitergeleitet, bis der letzte Postdienstleister den innersten Brief erhält und an Bob zustellt. Der öffnet nun den letzten Umschlag und kann die Nachricht lesen.

Problematik

Der Vorteil des Tor-Netzwerks, IP-Pakete über möglichst viele Zwischenstopps und mit möglichst starker und wiederholter Verschlüsselung zu versenden ist gleichzeitig die größte Schwäche. Denn die erzielte Sicherheit kommt nicht ohne Kosten daher. Zwar ist der Dienst frei und offen zugänglich für alle Internetnutzer, Pakete werden aber aufgrund der längeren Wege und häufigeren Vermittlungen signifikant langsamer zugestellt. Das bedeutet, dass besonders die Qualität von Streamingdiensten (z.B. YouTube oder Spotify etc.) unter der Nutzung des Tor-Netzwerkes leidet.

Des weiteren ist die Nutzung gerade für unerfahrene Benutzer und solche mit geringem technischen Verständnis fraglich. Wer einen Dienst wie das Tor-Netzwerk nutzt, um seine Spuren zu verschleiern, aber gleichzeitig an anderer Stelle die eigene Identität bei Facebook und Co. wieder preisgibt, hat dadurch keinerlei Nutzen gewonnen.

Wie Heise.de am 6. August berichtete, hat das Firefox Tor-Bundle eine Sicherheitslücke, die es ermöglicht Schadcode einzuschleusen und auszuführen. Hackern gelang es so die Identität des Nutzers trotz Anonymisierungsverfahren beim Surfen wiederherzustellen. Dies betrifft jedoch nur Nutzer, die das Tor-Bundle mit vorkonfiguriertem Firefox 17 ESR nutzen. Wer ganz sicher gehen will, konfiguriert den eigenen Router entsprechend und nutzt das Tor-Netzwerk, um sämtliche Kommunikation zu verschleiern. Mit dem Tor-Bundle gelingt nur die Verschleierung von Webseitenaufrufen über den mitgelieferten Browser.

Weitere Infos