Aus dem aktuellen Anlass, dass die Projektseite von Drupal.org gehackt wurde, empfiehlt es sich, folgende Sicherheitstipps zu beachten und die Drupalinstallation entsprechend zu härten. Die hier beschriebenen Massnahmen sind kein 100%ger Garant für Sicherheit, helfen aber dabei, die grössten Sicherheitslecks zu finden und zu schliessen.

- Machen Sie ein Backup Ihrer Datenbank, sowie aller Dateien und legen Sie beides abseits des Servers ab.

- Installieren Sie den Drupal Update Manager für Drupal7. Dieser informiert Sie über die Verfügbarkeit neuer Updates des aktuell verwendeten Releases. Soll dieses Plugin bei einer Drupal Installation verwendet werden, die Git nutzt, also aus dem Quellcode installiert wurde und nicht aus einem tar.gz Paket, muss zur Nutzung des Plugins das Git Deploy Modul genutzt werden.

Ändern Sie die Standardeinstellungen:

- Ändern Sie den Benutzernamen des Standardadministrator.

- Ändern Sie das Datenbank Präfix. Dieser Schritt ist besonders einfach und sinnvoll bei einer Neuinstallation von Drupal. Ein nachträgliches Ändern der Tabellen Präfixe ist ebenfalls möglich, jedoch nicht für unerfahrene Drupalnutzer empfohlen, da hier die Möglichkeit besteht, dass Sie womöglich die Datenbankanbindung verlieren und somit die Funktionalität von Drupal. Eine Migration bietet beispielsweise eine glänzende Gelegenheit an, um die Änderung an dem table prefix vorzunehmen.

Userbasierte Sicherheit:

Greifen Sie auf eine sinnvolle Passwortrichtlinie zurück und streben Sie die Findung des goldenen Mittelwegs an, der

- sichere Passwörter voraussetzt und trotzdem noch einen gewissen Nutzungskomfort gewährleistet. Hierbei hiflt Ihnen das Modul

“Password Policy”..

- Stellen Sie einen Timeout für Sessions ein, damit eine bereits offene, legitime Verbindung nicht gekapert werden kann.

- Beschränken Sie die Anzahl der Loginversuche per User und Ip Adresse.

Modulverwaltung:

- Alles, was den Umfang des “Drupal Core”, also der Basisinstallation übersteigt, bedarf einer besonderen Aufmerksamkeit und einer Fallbackstrategie auf andere Module, die die gleiche Funktion erfüllen.

- Informieren Sie sich über die “End-of-Life (EOL)” Notizen von Modulentwicklern zu deren Produktende und überprüfen Sie regelmässig, ob Updates für die Module verfügbar sind.

- Deaktivieren Sie nicht genutzte Module.

- Machen Sie Gebrauch von einer extra hierfür angelegten Drupal Datenbank, die ausschliesslich Dateien speichert und stellen Sie sicher, dass die Datenbank keine Remoteverbindungen zulässt.

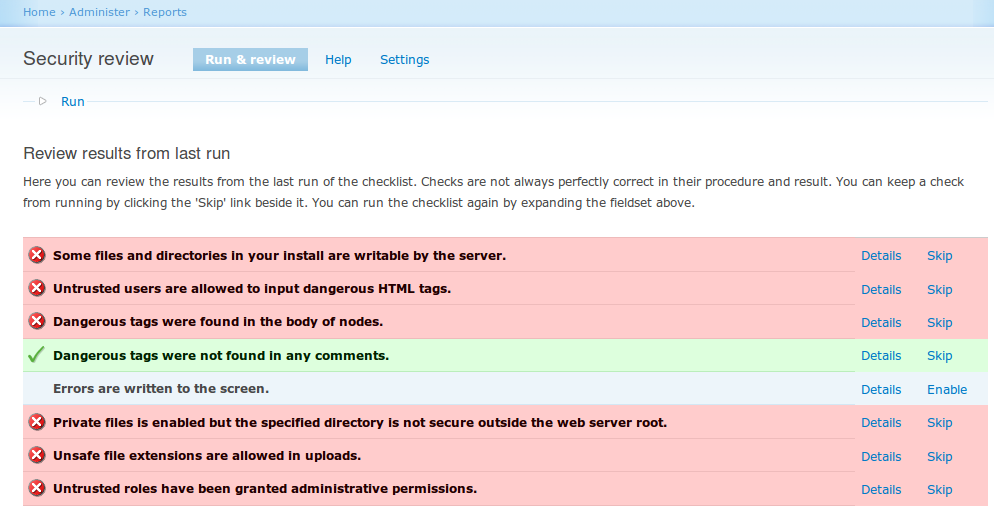

- Nutzen Sie das Security Review Modul, um sich eine grafische Zusammenfassung der zu verbessernden Konfigurationen anzeigen zu lassen.

Das Modul liefert Ihnen Informationen zu Dateiberechtigungen, Eingabeformaten, Inhalt, Fehlermeldungen und PHP.

- Vermeiden Sie generell die Nutzung von FTP Servern und evaluieren Sie das Secure File Transfer Protocol (SFTP), dass sowohl das Passwort als auch den Dateninhalt komplett verschlüsselt. Unter Windows bietet sich hierfür beispielsweise WinSCP an.

Fazit:

Je mehr Software und Module installiert werden, desto mehr Programmcode wird verwendet. Dementsprechend steigt auch die Anzahl an potentiell ausnutzbaren Schwachstellen. Bedenken Sie dies bitte auch bei der Installation der Sicherheitsmodule.

Registrieren Sie sich für den kostenlosen Service unter https://initiative-s.de, um Ihr CMS auf bösartige Veränderungen hin zu überwachen.

Erstellen Sie regelmäßig Backups und testen Sie deren Funktionalität durch die Rückspielung in einer Testumgebung.