Was ist der Bitlocker?

Der BitLocker ist ein boardeigenes Sicherheitstool von Microsoft, mit dem Systemlaufwerke, Festplatten und Wechsellaufwerke zum Schutz vor Diebstahl und Offenlegung der Daten vor Dritten geschützt werden können. Ist die Festplatte komplett verschlüsselt, sind Ihre Daten auch geschützt, wenn die Festplatte physisch entfernt und in anderen Systemen ausgelesen wird. Der Bitlocker sorgt dafür, dass nur Daten gelesen und geschrieben werden können, wenn das erforderliche Kennwort bzw. die entsprechenden Schlüssel zum System passen. Zum Beispiel kann das Starten des Systems davon abhängig gemacht werden, ob ein USB-Stick mit einer Schlüsseldatei eingesteckt ist. Die Verschlüsselung erfolgt durch AES mit einer Schlüssellänge von Standard 128 bzw. 256 Bit und ist als recht sicher zu bezeichnen.

Welche Vorraussetzungen und in welchen Betriebssystemen ist der Bitlocker vorhanden?

- Einsetzen können Sie den Bitlocker leider nicht auf allen Windows Betriebssystemen, sondern nur unter Windows Vista/Windows 7 Enterprise und Ultimate, Windows 8 Pro und Windows Server 2008 R2.

- Der Windows Rechner sollte über ein TPM (Trusted Platform Module) verfügen. Den TPM ist eine Art Chip, der auf dem Mainboard verlötet ist und das System mit zusätzlichen Sicherheitsfunktionen erweitert. Dieser wird zur Authentifizierung und zur Sicherung der Systemintegrität beim Bootprozess genutzt. Solche Module finden Sie in der Regel im professionellen Einsatz.

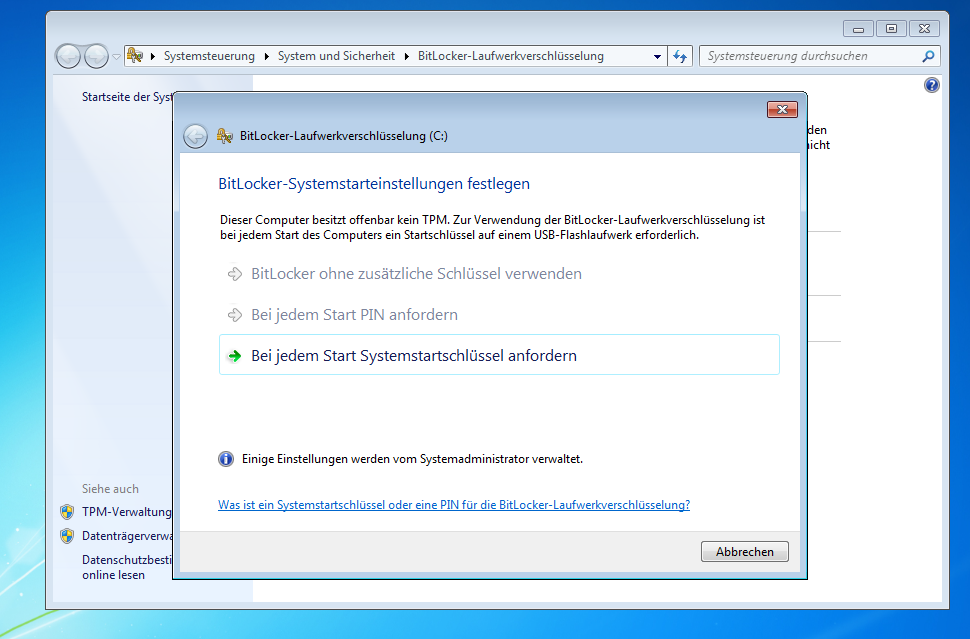

Alternativ kann ein USB-Speichermedium als Schlüsselspeicher nutzt werden, dazu muß der Rechner allerdings in der Lage seine von USB-Stick zu Booten und bei Systemstart lesend auf das USB-Gerät zugreifen zu können.

Komplette Verschlüsselung der Systemfestplatte ohne TPM

Eigentlich ist es nicht vorgesehen, dass man die Systemfestplatte ohne TPM komplett verschlüsseln kann. Diese Funktion hat Microsoft vor dem User bewusst tief im System versteckt. Diese Beschränkung kann aber relativ einfach umgangen werden.

ToDo:

- Als ersten Schritt rufen Sie den “lokale Gruppenrichtlinien Editor” durch Eingabe von “gpedit.msc” unter “Start/Ausführen” auf.

- Es öffnet sich ein neues Fenster (GPedit), im linken Fenster klicken Sie auf “Computerkonfiguration/Administrative Vorlagen/Windows-Komponenten/Bitlocker-Laufwerksverschlüsselung/Betriebssystemlaufwerke“.

- Dort befindet sich die Richtlinie “Zusätzliche Authentifizierung beim Start anfordern“.

- Die Richtlinie durch Markieren von “Aktiviert” auswählen, nun das Kästchen “Bitlocker ohne kompatibles TPM zulassen” auswählen und “OK” zum Bestätigen klicken.

- Fertig! Nun steht der Verschlüsselung des Systemlaufwerks nichts mehr im Wege.

Schritt für Schritt die Bitlocker -Laufwerksverschlüsselung aktivieren

(nur mit vorheriger Maßnahme in den Gruppenrichtlinien möglich)

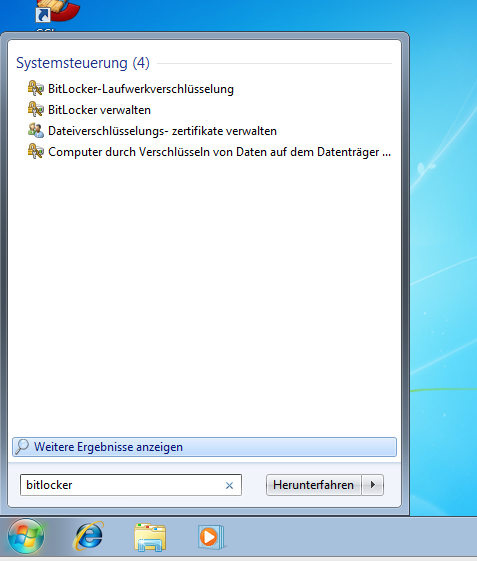

- Gehen Sie auf Start – Ausführen und geben Sie Bitlocker ein und bestätigen mit Enter (Abb.1)

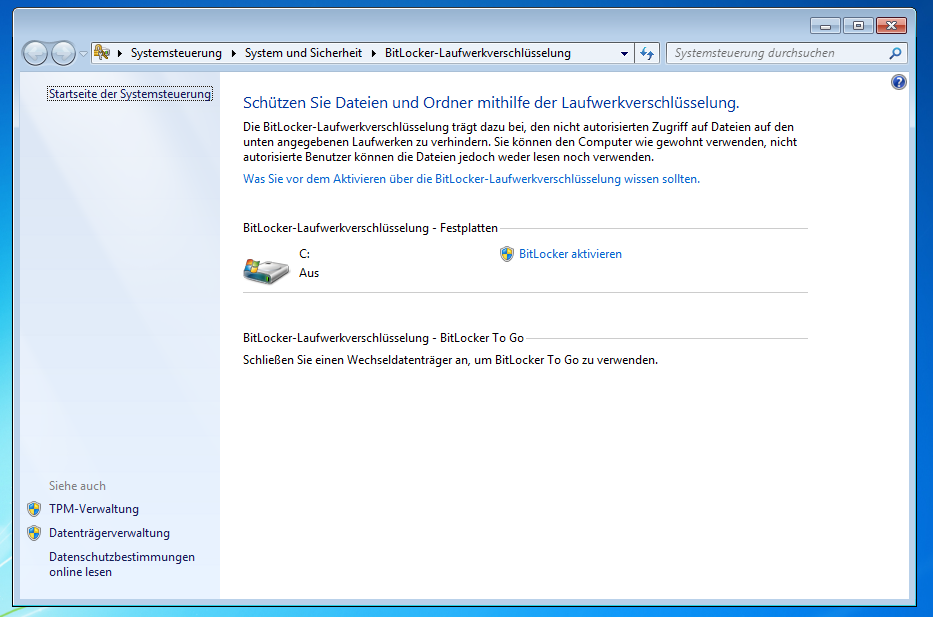

- Klicken Sie auf “Bitlocker aktivieren” (Abb.2) und folgen Sie dem Assistenten.

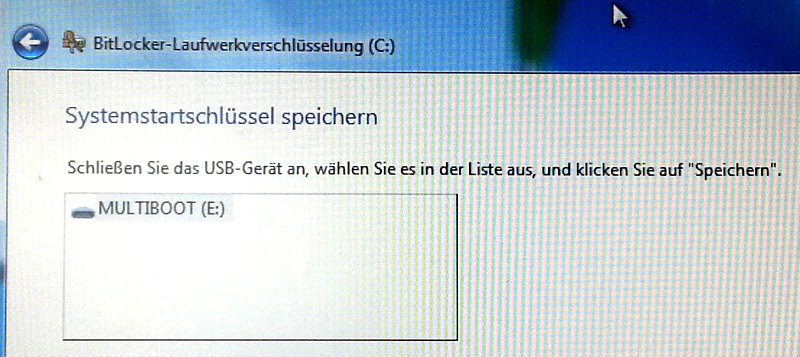

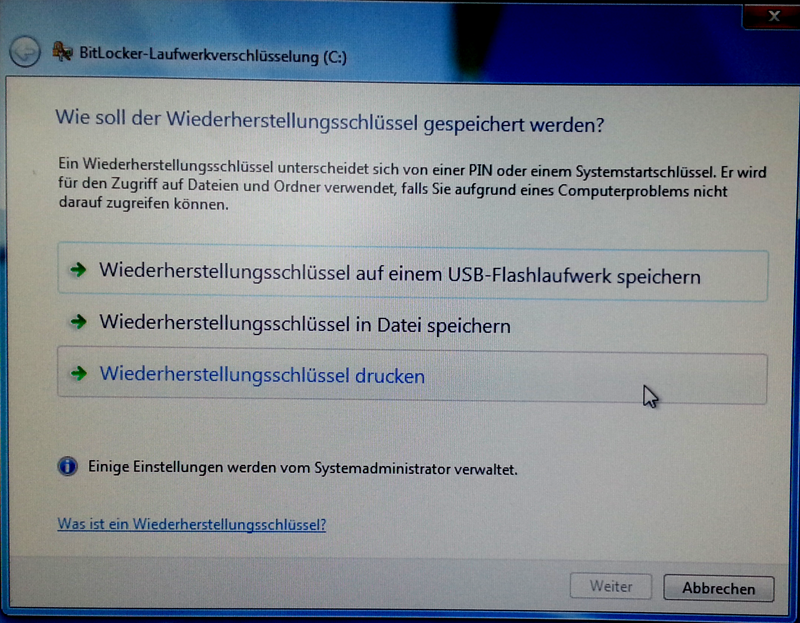

- Ist der Systemstartschlüssel auf dem USB-Stick gespeichert, haben Sie drei Möglichkeiten den Wiederherstellungsschlüssel (Superkey) zu speichern bzw. zu sichern. Diesen brauchen Sie zwingend, wenn der USB-Stick mit dem Systemstartschlüssel einmal verloren gegangen ist.

- Nachdem der Wiederherstellungsschlüssel erstellt wurde, wird die Festplatte komplett im Hintergrund verschlüsselt. Sie können während der Komprimierung weiter mit Windows arbeiten.

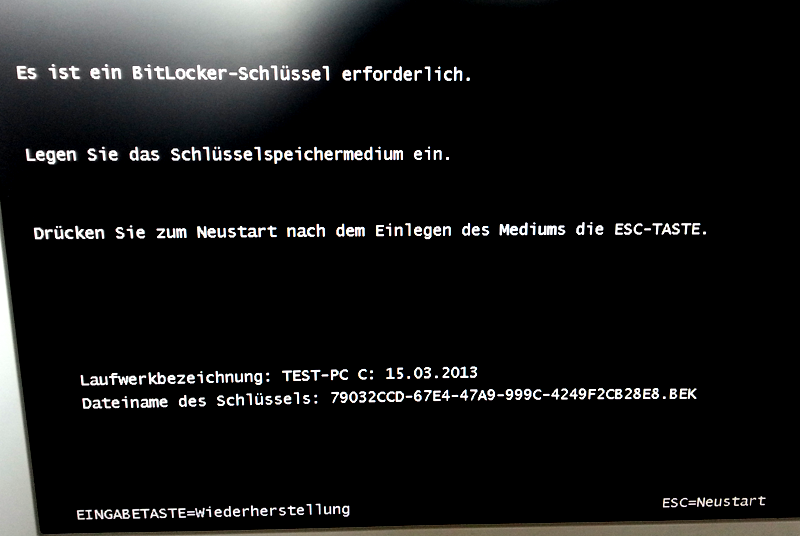

- Wenn nun der Rechner heruntergefahren und neu gestartet wird, müssen Sie zwangsläufig den mit Bitlocker erstellten USB-Stick mit dem Rechner verbinden, sonst wird der Rechner das Betriebssystem nicht booten. Siehe Abb.7

- Ist der USB-Stick mit dem Systemstartschlüssel nicht zur Hand, haben Sie die Möglichkeit mit dem erstellten Wiederherstellungsschlüssel das System zu starten.

Vor- und Nachteile des Bitlockers

Vorteile:

Die Techniker von Microsoft haben diese komplexe Technik mit einer Assistent-gestützten Bedienung für den User einfach und sicher gestaltet. Desweiteren wird beim Einrichten des Bitlockers automatisch ein Wiederherstellungsschlüssel (Superkey) erstellt. Dieser ermöglicht eine Entschlüsselung der Systemlaufwerks, wenn dieses nicht korrekt entsperrt worden ist.

Interessant ist die Bitlockerverschlüsselung für große Infrastrukturen, hier lassen sich die Schlüssel im Active Directory verwalten und speichern.

Nachteile:

Der Bitlocker funktioniert ausschließlich auf Vista, Window-7- und den Windows Server 2008 Versionen. Unter Vista stehen nicht alle Funktionen zur Verfügung, wie z.b. die Systemlaufwerksverschlüsselung. Auf XP wird der Bitlocker nicht unterstützt. Leider kann es zu Performanceeinbußen von bis zu 50 % bei großen Dateien kommen.

Bitlocker Good Practise

Microsoft zeigt mit über 16 Szenarien, wie Sie den Bitlocker für die verschiedensten Anforderungen einsetzen können.

Fazit:

Sehr sinnvoll ist es heute mindestens die Festplatten von portablen Geräten vor Diebstahl und Einblick Dritter zu schützen. Besonders geeignet ist dazu die Verschlüsselung des Betriebssystem-Laufwerks. Das verschlüsselte System lässt sich sehr einfach in Verbindung mit dem USB-Stick freischalten. In nächsten Artikel berichten wir, wie Sie den USB-Stick mit Bitlocker verschlüsseln können.

Anmerkung des ABBZ: In der Regel sollte die Verschlüsselung des Festplatte ohne Probleme rund laufen, aber zur Vorsicht machen Sie besser vorher eine Datensicherung der kompletten Festplatte.