Wenn man heute über Schadprogramme oder Malware spricht, so ist damit eine grosse Familie von Computerprogrammen gemeint, die entwickelt wurden, um vom Benutzer ungewollte oder schädliche Aktionen durchzuführen. Umgangssprachlich wird ein solches Schadprogramm oftmals als Virus, bzw. Computervirus bezeichnet – historisch bedingt, da Viren die ersten in freier Wildbahn aufgetretenen Schadprogramme mit weiter Verbreitung waren. Als weitere Arten von Schadprogrammen auftraten, hatte sich in der Öffentlichkeit der Begriff Virus bzw. Antivirus bereits etabliert, so dass auch die Hersteller von Antivirensoftware bei dieser Bezeichnung blieben, obwohl längst viele verschiedene Arten von Schadsoftware im Umlauf waren.

Wir versuchen hier einen Überblick über die Begrifflichkeiten zu geben.

- Unter Viren versteht man Programme, die sich selbst replizieren können um sich von Computer zu Computer zu verbreiten und von den betroffenen Systemen Daten zu stehlen oder zu löschen.

Fast alle Viren verstecken sich in einem ausführbaren Programm, was bedeutet, dass der Virus solange inaktiv ist, wie das Programm an dem er angehängt ist nicht ausgeführt wird. Wird das infizierte Programm ausgeführt, so wird auch der Viruscode ausgeführt. Normalerweise hängt sich ein Virus nur an das Wirtsprogramm an, so dass dessen Funktion erhalten bleibt, es kommt allerdings vor dass ein Virus ein Host- oder Wirtsprogramm einfach mit einer Kopie von sich selbst überschreibt und dessen Funktion damit zerstört. Um andere Rechner zu infizieren, sind Viren darauf angewiesen, dass die Datei oder das Programm an das sich ein Virus angehangen hat auf einen anderen Rechner übertragen wird, zum Beispiel per Diskette, eMail-Anhang, Netzwerk oder File-Sharing. - Würmer sind von der Arbeitsweise her ähnlich einem Virus, benötigen aber nach Infektion eines Rechners keine Wirtsdatei mehr,

um lauffähig zu sein.Würmer verbreiten sich sehr leicht und ihre aggressive Vorgehensweise macht sie nicht nur für einzelne PCs zu einer Bedrohung, sondern für ganze Netzwerke. Einer der zerstörerischsten Würmer, die das Internet bisher sah, war unter dem Namen Slammer bekannt und feierte vor kurzem seinen 10. Geburtstag. Slammer war mit 376 Bytes sehr klein und verbreitete sich äusserst aggressiv über UDP Port 1434 (siehe https://www.f-secure.com/weblog/archives/00002491.html). Dieser Wurm attackierte nur Microsoft SQL Server, machte sich aber auch auf Homecomputern durch massiven Netzwerkverkehr bemerkbar, was zur Folge hat, dass auf einem betroffenem PC Internetaufrufe kaum noch möglich sind. - Ein Trojanisches Pferd (Trojaner) verbreitet sich nicht selbst, sondern tarnt sich als nützliches Programm oder Dokument,

welches durch einen Benutzer aufgerufen wird und dann seine schädlichen Routinen zum Einsatz bringt. So kann es z.B. an einem Bildschirmschoner “angehängt” sein und während dieser ausgeführt wird, unbemerkt eine Reihe von Attacken auf dem Zielsystem durchführen. So z.B. die Installation einer Backdoor oder von Spyware.

So lassen sich mit Hilfe eines Trojaners, welcher eine Hintertür (siehe Backdoor) im System installiert, tausende von Rechnern gleichzeitig kontrollieren. Besonders komfortabel für den Angreifer ist es, wenn ein sogenannter Remote Access Trojaner ein User-Interface besitzt, welches der Angreifer dazu benutzen kann, um dem übernommenen PC Kommandos zu geben. Hiermit können dann ganze Netzwerke an infizierten Rechnern zentral gesteuert und missbraucht werden.Viele Angriffe verwenden die kombinierte Vorgehensweise von Viren, Trojanern und Würmern um Gegenmaßnahmen zu erschweren und sich effektiv vor einer Entdeckung zu schützen.

- Wie der Name schon vermuten lässt, dient eine Backdoor dazu, einem Angreifer eine versteckte Hintertür zu einem System einzurichten. Meist mittels Trojaner oder Virus auf den betreffenden Rechner gebracht, ermöglicht sie dem Angreifer einen Zugang zum Rechner, unter Umgehung der Sicherheitseinrichtungen des Betriebssystems.

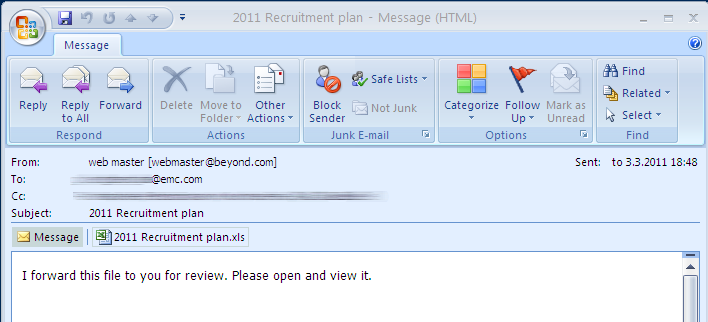

So wurde bei einem im März 2011 bekannt gewordenen Hackerangriff auf Server von RSA eine Backdoor benutzt, um in deren Systeme einzudringen. Die Backdoor wurde über eine eMail, welche als Dateianhang ein Excel-File mit einer eingebetteten Flash-Datei hatte, installiert. Rief der Empfänger der Mail mit dem Titel “2011 Recruitment Plan” den Anhang auf, so wurde durch die von Excel automatisch ausgeführte Flash-Datei das System kompromittiert und eine Hintertür eingerichtet, mit welcher der Angreifer die komplette Kontrolle über den betreffenden PC erhielt. - Software, die sich darauf spezialisiert hat, Informationen von befallenen Rechner zu stehlen, bezeichnet man als Spyware. Hierzu zählen sogenannte Keylogger, welche Benutzereingaben aufzeichnen und an Dritte weiterleiten, oder auch Programme die regelmässig im Hintergrund Bildschirmphotos anfertigen und weiterleiten.

Adware blendet, oftmals ungefragt, Werbung ein und stört damit die Benutzung des Internets durch willkürliches Einblenden von Werbeseiten.

- Scareware dient dazu, den Benutzer mit Meldungen von angeblichen Systemunsicherheiten und Gefahren zu verunsichern und ihn zum Kauf eines der angebotenen Produkte zu verleiten, welche das Problem vorgeblich beseitigen sollen.

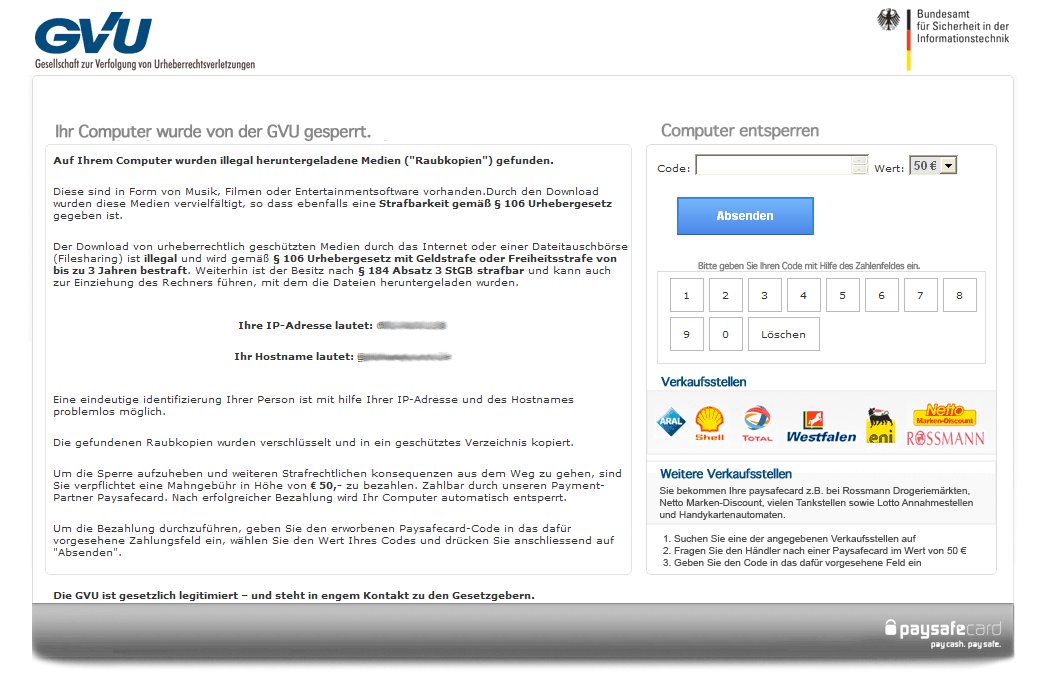

- Ransomware hingegen sperrt den Zugriff auf die Benutzeroberfläche des Systems und fordert den Benutzer zur Zahlung eines Lösegeldes auf, um wieder Zugriff auf das System zu erlangen.

Oft werden auch Bild- und Textdateien verschlüsselt und so vor dem Zugriff des Benutzers gesperrt. Bekannteste Vertreter dieser Art sind hierzulande die BKA- und GVU-Trojaner, welche den PC sperren und ein Bild anzeigen, welches durch die verwendeten Logos das Opfer einschüchtern und zur Zahlung animieren soll. Selbst wenn das Opfer zahlt, erfolgt im Regelfall weder eine Entschlüsselung der Daten noch eine Freischaltung des Rechners.

Nicht immer sind die Zeichen, dass ein Rechner mit Schadprogrammen infiziert ist, so offensichtlich wie bei Ransomware. Oft arbeiten Schadprogramme unbemerkt im Hintergrund, verschicken Spam Mails, greifen andere Netzwerke an oder spionieren den ahnungslosen Benutzer aus.

Malware kann einen Rechner infizieren, ohne dass man es bemerkt oder aktiv daran beteiligt sein müsste. Es reicht schon aus, wenn eine Webseite oder ein Werbebanner Schadcode enthalten, der Sicherheitslücken in Java oder Flash ausnutzen kann, um ein schädliches Programm auf dem aufrufenden PC zu installieren.

Mögliche Anzeichen, dass der PC von Malware infiziert ist:

- Wenn beim surfen oft Popups für (meist unbekannte) Antivirenprodukte auftreten.

- Die Startseite des Browsers hat sich verändert oder eine neue Toolbar ist wie aus dem Nichts erschienen.

- Programme werden gestartet, ohne dass der Benutzer sie aufgerufen hätte.

- Der PC fühlt sich langsamer an als gewöhnlich. Internetverbindungen, egal zu welchen Seiten, sind erheblich langsamer als normal.

- Dateien und Ordner verschwinden.

- Es treten ungewöhnlich viele Systemfehlermeldungen von Windows auf.

- Die Firewall zeigt unbekannte Programme, welche sich ins Internet verbinden wollen.

Schützen Sie Ihren PC mit einem aktuellen Antivirenprodukt. Halten Sie ihren Browser und die verwendete Software aktuell.

Ist ihr PC von Ransomware wie dem BKA-Trojaner befallen, so empfehlen wir Ihnen, diesen mit Hilfe von HitmanPro zu entsperren. Sollten Sie Hilfe benötigen, so stehen Ihnen im botfrei.de-Forum Experten mit Rat und Tat zur Seite.