Bluetooth ist ein in den 1990er Jahren entwickelter Industriestandard für die Datenübertragung zwischen Geräten auf kurzer Distanz über Funktechnik. Dabei sind verbindungslose sowie verbindungsbehaftete Übertragungen von Punkt zu Punkt und sogenannte Ad-hoc- oder Piconetze möglich. Ob in der Medizintechnik oder im Alltag, im Umgang mit Smartphones und Headsets, Bluetooth ist kaum noch wegzudenken.

Bluetooth-Netze werden Piconetze genannt. Sie können 255 Geräte umfassen, von denen nur maximal acht gleichzeitig aktiv sein können. Mehrere Piconetze können bei gleichzeitigen Verbindungen in zwei Netzen in einem Scatternetz zusammengeschlossen werden.

Ein Handshaking-Protokoll ist die Voraussetzung für Bluetooth-Verbindung. Der erste Verbindungsaufbau wird auch Pairing genannt. Für die Kommunikation können frei wählbare PINs genutzt werden. Sie kann unverschlüsselt oder verschlüsselt stattfinden. Für die Identifikation sind MAC-Adressen die Grundlage.

Für diese Verbindungstechnik existieren verschiedene Sicherheitsstufen:

- Modus 1 (Non-Secure Mode): In diesem Modus gibt es keine Sicherheitsmechanismen. Endgeräte werden nicht authentifiziert. Die Geräte wechseln nur fortlaufend die Frequenz, um das Abhören zu erschweren (Frequenz-Hopping).

- Modus 2 (Service-Level Enforced Security): In diesem Modus liegt es bei den benutzten Diensten, auf dem Application Layer Sicherheitsmechanismen durchzusetzen. Dienste können für alle Geräte offen sein, nur eine Authentifizierung vorsehen oder noch zusätzlich eine Autorisierung erfordern.

- Modus 3 (Link-Level Enforced Security): Der sicherste Modus. Hier wird die so genannte Verbindungsebene abgesichert. Vergleichbar ist dieser Modus mit der WEP-Verschlüsselung bei WLANs. Verschlüsselung ist optional.

Wenn Fremde auf Bluetooth-Geräte zugreifen, wird dies unter Fachleuten auch “Bluebugging“, “Bluesnarfing” oder “Bluejacking” genannt.

Beim Bluejacking werden Nachrichten auf fremde Handys oder Computer geschickt. An die Stelle von Nachrichten können jedoch auch Trojaner treten.

Bekommt ein Fremder unbemerkt Zugriff auf ein Handy, wird dies als Bluebugging bezeichnet.

Beim Bluesnarfing werden Smartphones von Fremden ausspioniert. Im Wesentlichen handelt es sich um Daten wie Kalender, Adressbücher, E-Mails oder Bilder. Ist allerdings der Modus “Unsichtbar” eingeschaltet, ist der Anwender weitestgehend geschützt.

Riskant wird es für Besitzer von Smartphones, wenn sie eine zu kurze PIN (vier Stellen) wählen. Eine PIN sollte acht Stellen oder mehr haben. Ist die PIN einmal gehackt, können teure SMS an Premium-Dienste verschickt werden, Anrufe getätigt werden, Adressbücher ausgelesen und manipuliert werden u. v. mehr.

Des Weiteren kann es bei bestimmten Konfigurationen zu „Man-in-the-Middle-Angriffen“ kommen, wenn sich der Angreifer zwischen zwei kommunizierende Bluetooth-Geräte schaltet. Der Angreifer baut dabei eine Verbindung zu beiden Geräten auf und kann sowohl ausgetauschte Daten mitlesen als auch auf die Geräte direkt zugreifen.

Eine andere Gefahr besteht in Fehlern bei der Bluetooth-Implementierung. Gerade bei Smartphones ist dies in der Vergangenheit schon öfters geschehen, so dass Angreifer mühelos auf Bluetooth-Verbindungen zugreifen konnten.

Die größte Gefahr geht jedoch von den Bluetooth-Geräten aus, die zwar verschlüsselt sind, deren werkseigene PIN wie “0000” nicht änderbar ist, wie z.B. bei Headsets. Hierbei kann sich ein Angreifer problemlos dazwischen schalten und Gespräche mithören. Dabei sind Headsets mit Tastaturfeldern und einem Display auch nur schwer vorstellbar. Dieses Beispiel zeigt wie unsicher ein eigentlich sicherer Standard sein kann, wenn er nicht konsequent in allen Geräten implementiert wird.

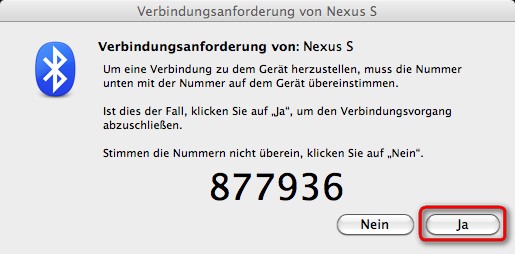

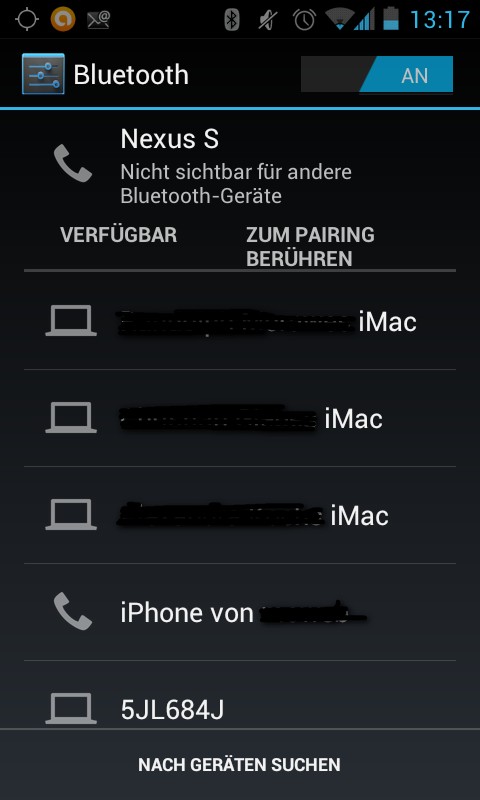

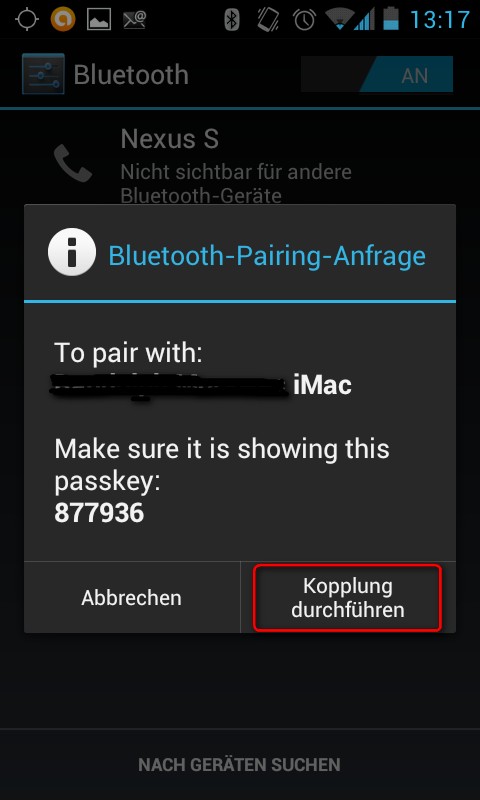

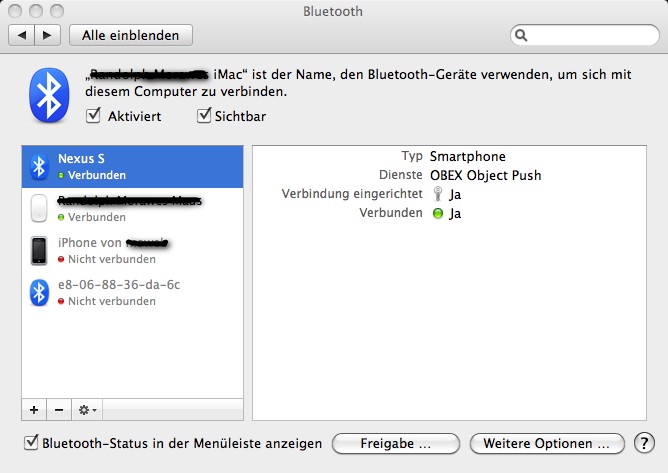

Das folgende Beispiel zeigt wie ein relativ sicheres Pairing zwischen zwei Bluetooth-Geräten funktionieren kann. Hierbei wird auf dem Mac eine sechsstellige Zufalls-PIN erzeugt. Die PIN lässt sich in dem Fall nicht ändern. Als Geräte dienen ein Samsung Nexus S und ein iMac:

Zunächst wird auf dem Mac eine PIN erzeugt.

Bluetooth ist am Nexus S aktiviert. Eine Liste der verfügbaren Geräte wird angezeigt.Die auf dem Mac erzeugte PIN wird ans Smartphone geschickt. Die Verbindung muss nun über die PIN bestätigt werden.

Das Nexus S und der iMac sind nun verbunden.

Wie kann ich Bluetooth sicher nutzen?

- Aktivieren Sie Bluetooth nur bei Bedarf. Lassen Sie es ansonsten ausgeschaltet.

- Verwenden Sie Bluetooth nur dort, wo keine Menschenmassen sind, also nicht z.B. in einer Fußgängerzone.

- Schalten Sie Ihr Gerät auf “Unsichtbar”. Dies erschwert die Ortung Ihres Geräts.

- Verwenden Sie eine PIN mit einer Mindestlänge von acht Zeichen..

- Speichern Sie die PIN in Ihrem Gerät, sodass sie diese nicht erneut eingeben müssen. Am anfälligsten für Angreifer sind Bluetooth-Verbindungen beim erstmaligen Aufbau (Pairing).

- Sollten Sie bei einer bestehenden Verbindung erneut zur PIN-Eingabe aufgefordert werden, brechen Sie die Verbindung am besten ab, da sich ein Angreifer dazwischen geschaltet haben könnte.

- Stellen Sie keine Verbindung zu unbekannten Geräten her.

- Führen Sie ein Pairing nur dann durch, wenn sich keine anderen Geräte im Empfangsbereich befinden.

- Wenn Ihr Gerät automatisch Bluetooth-Verbindungen herstellen kann, sollten Sie dies deaktivieren und jede einzelne Verbindung manuell bestätigen.

- Verwenden Sie, wenn möglich, Bluetooth-Geräte, bei denen Sie die PIN für die Verschlüsselung ändern können.

Nutzen Sie auch Bluetooth? Hat Ihnen dieser Artikel gefallen? Dann folgen Sie uns auf facebook.