Stehen wir vor einem großen Cyber-Angriff auf Industrieanlagen? Nach Angaben von Experten ist auf Computern in Europa der “kleine Bruder” des bekannten Computerwurms Stuxnet gefunden worden.

Die neue Schadsoftware wird “Duqu” genannt, weil sie Dateien mit Namensteilen “~DQ” erstellt. Laut Symantec ist Duqu ein sehr gut getarnter Trojaner, der gezielt Unternehmen sowie Entwickler von Industrieanlagen auskundschaften soll. Dabei enthält Duqu Teile des Programm-Codes von Stuxnet, der Virus, der es seit der Entdeckung des selbigen 2010 darauf absah, Zentrifugen zu Uran-Anreicherung durcheinanderzubringen, jedoch auch auf andere Industrieanlagen umprogrammiert werden konnte.

Die IT-Sicherheitsfirma Sophos meint: “Wer auch immer diesen Schädling programmiert hat, hatte wahrscheinlich Zugang zum Original-Quellcode von Stuxnet“. Duqu kann, ähnlich wie Stuxnet weitere Spionage-Module herunterladen. So kann zum Beispiel ein Keylogger implementiert werden, der alle Tastatur-Anschläge registriert und speichert. So können Account-Informationen inklusive Passwörter unverschlüsselt gespeichert werden.

Duqu sei auf den Computern von sieben oder acht europäischen Unternehmen gefunden worden, die an der Entwicklung von Industrieanlagen-Software beteiligt seien, sagte ein Symantec-Analyst dem Online-Dienst CNET.

Thorsten Urbanski vom deutschen Sicherheitssoftware-Spezialisten G Data beschreibt die Arbeitsweise der Schadsoftware etwa so: Das Programm öffnet dem Angreifer eine Hintertür im Computer. Es sammelt Informationen, um danach einen gezielten Angriff zu fahren. Duqu kann Windows-Systeme jeder Art infizieren. Es gibt eine Verfallsfrist von 36 Tagen, so dass danach die Attacke gar nicht mehr entdeckt werden kann.

Duqu ist nicht etwa wie sein Vorgänger Stuxnet ein Wurm, der sich selbstätig verbreitet, sondern gezielt auf einzelne Computer gelangt. Symantec vermutet, dass er sich durch infizierte E-Mail-Anhänge verbreitet.

Die IT-Sicherheitsfirma McAfee meinte abschließend, dass mit Duqu auch Unternehmen attackiert werden können, die digitale Zertifikate zur Autorisierung von Websites herausbringen. Mit den so gestohlenen Zertifikaten kann sich das Schadprogramm als eine legale Software tarnen.

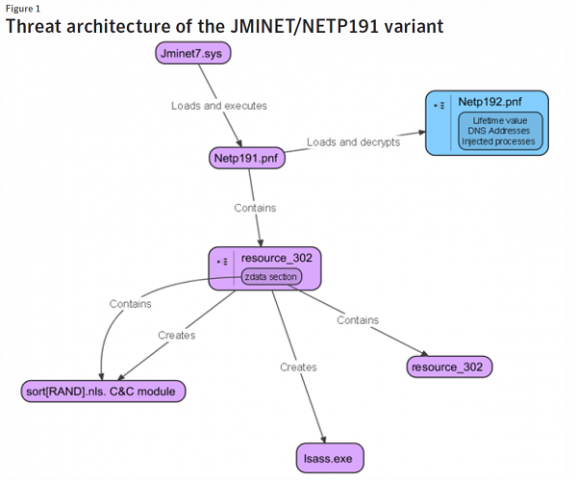

Der Ursprung dieser Schadsoftware ist noch unklar. Symantec stellte nur fest, dass die geklauten Daten an einen Server in Indien verschickt wurden. Darüber hinaus habe ein Typ des Trojaners ein gültiges Zertifikat angewendet, das erst im August nächsten Jahres ausgelaufen wäre und auf eine Firma in Taipeh (Taiwan) ausgestellt war. Nach Angaben von Symantec haben die Entwickler von Duqu den entsprechenden privaten Schlüssel entwendet. Durch seine gültige Signatur konnte sich die Schadsoftware als Kerneltreiber ins System integrieren, wodurch er zuverlässig bei jedem Systemstart ausgeführt wurde. Im Anschluss infizierte er Prozesse, indem er Funktionsaufrufe auf seine Schadroutinen umgelenkt hat. Das Zertifikat brachte Verisign heraus und wurde nach der Entdeckung von Duqu am 14. Oktober diesen Jahres für ungültig erklärt. Genau so wurde Stuxnet damals mit gültigen privaten Schlüsseln taiwanischer Firmen signiert.

Wie entferne ich Duqu?

Der Antivirus-Softwarehersteller Bitdefender bietet ein Duqu – Removal-Tool an, das Duqu erkennt und entfernt. Des Weiteren wird Duqu von Norman Sicherheitsprodukten erkannt. Er wird unter dem generischen Namen W32/Duqu geführt.